Recomandari practice de securitate - WLAN

Urmatoarele recomadari practice care ar trebui luate in considerare cand se implementeaza o retea 802.11:

a) Crearea unei politici de securitate WLAN

Organizarea ar trebui sa dezvolte o politica de securitate puternica in retele WLAN si educarea tuturor angajatilor cu privire la politica respectiva. Politica ar trebui sa sublinieze un cadru pentru dezvoltarea instalarii, protectiei, managementului, si utilizarii procedurilor. Toate misiunile critice active si componentele de control ar trebui identificate. Securitatea si indrumarile operationale , standardele, si rolurile personal ear trebui definite.

b) Nu va bazati pe configurarile de securitate "default" ale punctelor de acces WLAN si adaptoarelor

In general, echipamentele WLAN vin configurate cu un minim de securitate si control activate. De exemplu, punctele de acces vin adesea in modul "open authentication" , autentificare deschisa, ceea ce inseamna ca nici o metoda de autentificare intre statii este realizata, iar AP este nevoit sa realizeze pentru statii o asociere (conectare) la reteaua WLAN. Sub "autentificare deschisa" statiile pur si simplu se adauga retelei WLAN fara nici o restrictie.

c) Filtrarea adreselor MAC pe punctele de acces

Acesta este control al nivelului de securitate scazut pe punctele de acces care permite doar acelor statii cu adrese MAC Ethernet dintr-o lista continuta in punctul de acces sa comunice cu AP.

d) Dezactivarea transmiterii SSID "beacon-ului"

AP in majoritatea cazurilor vor face broadcast un SSID -"Service Set Identifier" , setul serviciului de identificare. Acesta este in mod esential numele WLAN-ului pe care o statie client il va folosi pentru a identifica un WLAN in mediul sau. Din motive de securitate, este indicat sa se dezactiveze broadcast-ul de cadre beacon astfel WLAN-ul nu este anuntat statiilor client , ca ar nu trebui sa le fie permisa conectarea. Cand broadcast-ul SSID este dezactivat statiile client trebuie sa cunoasca SSID-ul retelei WLAN la care doresc sa se conecteze. Suprimand trimiterea cadrului beacon SSID, deti ca o masura minora de securite , asigura ca retele organizationale WLAN , in special sisteme de control ale retelelor , nu sunt anuntate sau facute usor cunoscute.

e) Conventia numirii non-sugestive SSID

Deoarece SSID-ul serveste ca nume al retelolor WLAN, organizatiile le vor denumi adesea in concordanta cu functiile lor sau cu unitatea organizatiei pe care o sevesc (de exemplu : Corpul ABC, Departamentul SCD, etc.) .Este mai bine sa nu se sugereze rolul organizatiei, pe cat posibil, un SSID. Este mai bine sa nu se ajute un atacator prin colectarea de informatii in instalarea unui WLAN , cu utilizarea unui inhalator, colector, furnizand functia si scopul retelei, in special daca tine de aplicatii industriale.

f) Utilizarea securitatii 802.11i, nu WEP, pentru securitatea de nivel 2

Standardul 802.11i/WPA2 utilizeaza atat TKIP si AES pentu a furniza o puternica criptare a cadrelor, autentificare si integritate , inlocuind originalul standard WEP.

TKIP, desi nu atat de puternic precum AES, poate fi utilizat in echipamentele mai vechi pentru a rezolva vulnerabilitatile WEP prin upgrade-uri de firmware/software la punctele de acces si adaptoarele existente. AES este cea mai sigura si puternica optiune care ar trebui utilizata sau catre care sa se indrepte pe cat posibil, mai ales din moment ce produse compatibile bazate pe AES sunt disponibile.

g) Doar daca este absolut necesar, dezactivarea transmisiei directe statie-la-statie , modul "Ad-Hoc"

Modul "Ad-Hoc" activeaza statiile sa comunice intre ele direct. Doar daca o aplicatie industriala necesita acest tip de comunicatie, ar trebui dezactivat astfel incat un potential atacator sa nu se poata asocia direct cu o statie din WLAN.

h) Decat daca este absolut necesar, dezactivarea comunicatiei statie-la-statie prin punctul de acces

Dupa cum s-a mai discutat precedent, statiile comunica cu unul sau mai multe puncte de acces, care coordoneaza toata activitatea in WLAN. Tiparul traficului normal este comunicarea dintre statiile mobile in WLAN si sistemele gazda sau serverele din reteaua cablata din spatele punctelor de acces (precum baza de date). Daca comunicatia dintre statiile WLAN-ului prin intermediul punctului de acces nu este necesar sa suporte solicitari functionale, ar trebui dezactivata in punctul (punctele) de acces. Permitand acest trafic cand nu este necesar ar putea permite unui intrus sa castige acces neautorizat la WLAN , putand astfel lansa potentiale atacuri catre clientii WLAN.

i) Protejarea punctelor finale (end-point) si statiilor (in special in aplicatiile mobile ) prin intarirea metodelor tehnice si administrative

Utilizarea unui echipament de filtrare precum firewall daca punctele-de-capat o suporta. Daca punctul-de-capat nu este un anume calculator sau nu are terminatii (precum senzori, scanare, instrumente, etc.) apoi un mic, ieftin firewall plasat in fata punctelor-de-capat pentru a inspecta si restrictiona conectivitatea la un set minim de perechi de statii "de incredere" ar trebui luat in considerare.

j) Setarea de IP-uri statice pe echipamentele din WLAN in loc de asignare dinamica daca este posibil cand IP-ul este urmatorul protocol de retea de nivel mai inalt

Utilizarea schemei de adresare statice de IP pentru statiile WLAN si echipamentele vor activa mai bine controlul, urmarirea activitatii, si monitorizarea si autorizarea echipamentelor in WLAN.Prin asignarea statica a adreselor IP la echipamente, administratorii de securitate si retea pot defini seturi de reguli specifice echipamentelor , si rutere care se conecteaza la reteaua cablata.

k) Utilizarea intrarilor statice ARP in statii WLAN si puncte de acces

Protocolul ARP (Address Resolution Protocol) este utilizat de catre statii in retea pentru a obtine adresa hardware (ethernet) corespunzatoare la o adresa IP. In mod normal, intrarile ARP care translateaza intre adresele ethernet si IP pentru statii intr-o retea sunt pastrate in memorie inainte de expirarea unui anumit timp. Operarea normala de ARP dinamic este potential susceptibila la atacuri ARP in care masina neautorizata a unui atacator incearca sa redirijeze pachetele IP catre ea prin trimiterea de raspuns ARP fictiv catre statiile din WLAN astfel incat sa poata asocia incorect adrese IP ilegitime cu adresa hardware ethernet a atacatorului. Astfel, pachetele WLAN pot fi trimise in mod eronat catre adresa hardware a atacatorului. Intrarile statice ARP in statiile WLAN pot preveni aceste tipuri de atacuri. Managementul static ARP poate consuma timp daca reteaua WLAN este mare, dar daca recomadarile precedente sunt urmate si nu este solicitata comunicarea statie-la-statie si de aceea dezactivata, atunci numarul de intrari ARP pentru orice statie WLAN ar trebui sa fie minima.

l) Recomadare: Limitarea puterii transmisiei RF la nivelele minime solicitate

Semnalele wireless prin natura lor nu pot ,in mod general, sa fie contaminate deoarece transmisia pe frecventa radio (Radio Frequency-RF) se propaga prin interiorul cladirilor , prin ziduri si dincolo de raza de operare a statiilor WLAN. In orice caz, limitand nivelele de putere de transmisie ale adaptoarelor statiilor si punctelor de acces la un nivel minim solicitat pentru a atinge acoperirea si rata datelor necesare este o practica de securitate. Majoritatea punctelor de acces vor avea nivele de putere ajustabile, si testarea pentru puterea semnalului solicitata pot reduce distantele detectabile de transmisie din mediul industrial.

m) Utilizarea de antene directionale daca este posibil

Dupa cum s-a mai mentionat, este dificil si deobicei nepractic sa se incerce a se controla propagarea semnalelor RF. Energia RF va fi propagata in mod tipic in aria in care statiile opereaza. O alta masura in plus pe langa limitarea puterii de transmisie este utilizarea de antene directionale in punctele de acces. Majoritatea punctelor de acces vin echipate cu antene omni-directionale care radiaza semnalul RF sferic cu putere egala in toate directiile. Utilizarea de antene directionale poate canaliza energia semnalul intr-o anumita directie sau dupa un anumit tipar, precum o antena sectoriala radiaza semnalul sub un unghi de 30 grade. Din cauza popularitatii retelelor 802.11, numerosi producatori vand o varietate de antene directionale in raza de frecvente 2.4Ghz si 5Ghz.

Este importantat ca punctele de access sa aiba antene detasabile sau "conectabile" astfel ca antena omnidirectionala originala sa poata fi inlocuita cu antena directionala.

n) Desfasurarea sau manevrarea posibilitatilor existente de detectie a intruziunilor in wireless

In mod similar ca concept cu un sistem de detectie a intruziunilor (IDS) intr-o retea traditionala cablata, un IDS wireless (WIDS) poate monitoriza mediul WLAN si potentiale incercari de atacuri. Cativa producatori vand solutii WIDS cu senzori 802.11 care actioneaza independent cu WLAN-urile dezvoltate. Producatorii de tehnologii 802.11 incorporeaza capabilitati de detectare a atacurilor in ofertele lor de produse. (In mod similar cum sitemele firewall furnizeaza din ce in ce mai mult cateva grade de capabilitati IDS ca solutii de viitor).Flexibilitatea si raza capabilitatilor intr-un WIDS independent ar trebui puse in balanta cu complexitatea aditionala a implementarii. Pe de alta parte, uitandu-ne la capabilitatile detectiei de baza a atacurilor, WIDS, in WLAN punctele de acces oferite cand se face o cautare initiala sau upgradarea unei implementari deja existente, poate fi o modalitate eficienta in adaugarea capabilitatilor securitatii.

o) Daca protocolul IP este utilizat ca protocol de nivel retea, se utilizeaza o schema de adresare cu IP privat

Utilizarea de adresare cu IP privat pentru WLAN furnizeaza un nivel de anonimitate in evenimentul care presupune ca un atacator poate obtine schema de adresare IP. Daca adresele IP publice alocate organizatiei sunt extinse in afara WLAN , un atacator poate efectua o vizualizare a organizatiei sau serviciilor furnizorului care are asignate adresele .

(Aceasta ar putea fi blocul de adrese IP asignate la provider ISP sau ar putea fi adresele in mod direct asignate organizatiei.) Aceasta practica furnizeaza deasemenea un grad de separare si distinctie pentru traficul din WLAN care este propagat in afara infrastructurii retelei cablate cunoscute a organizatiei.

p) Asigurarea ca broadcast-ul ARP al retelei cablate nu se propaga in WLAN

In general, pachetele de broadcast ARP din reteaua cablata nu ar trebui sa se propage in WLAN din moment ce ar putea dezvalui adresele MAC Ethernet catre atacator pentru sistemele de partea retelei cablate. Utilizand principiul segmentarii, retelele WLAN si retelele cablate ar trebui sa fie in subretele diferite si domenii de broadcast la fel de izolate si separate cu un sistem de filtrare precum un firewall.

AirSnort

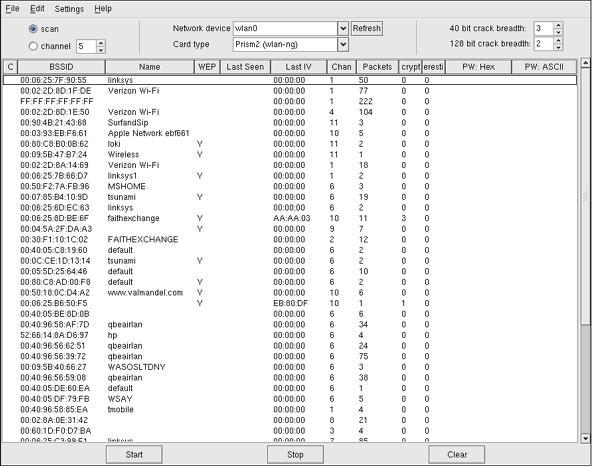

AirSnort-ul este un instrument pentru retele fara fir (WLAN) care recupereaza chei criptate. Airsnort opereaza prin monitorizare pasiva a transmisiunilor, descoperind cheia criptata cand sunt adunate suficiente pachete.Ghidul de instalare pentru AirSnort pentru Windows este disponibil la linkul: https://airsnort.shmoo.com/win_setup.html

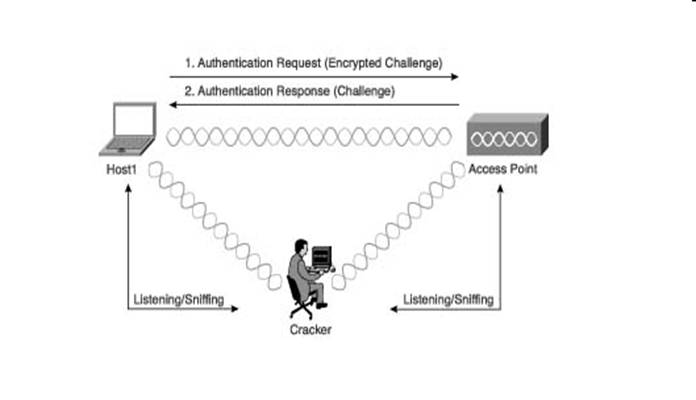

Figura 5.1 Atacator cu Airsnort

O lista de analizori wireless in tabelul urmator:

|

Airmagnet |

www.airmagnet.com |

|

Boingo |

www.boingo.com |

|

Netstumbler |

https://www.netstumbler.org/ |

|

Sniffer |

www.sniffer.com |

|

Wildpackets |

https://www.wildpackets.com/products/airopeek |

|

Observer |

https://www.networkinstruments.com/ |

|

Finisar Surveyor |

https://www.gofinisar.com/products/protocol/wireless/surveyor_w.html |

|

Wellenreiter |

https://www.remote-exploit.org/ |

|

Kizmet |

https://www.kismetwireless.net/ |

|

dachb0den |

https://www.dachb0den.com/projects/bsd-airtools.html |

|

Hornet |

https://www.bvsystems.com/Products/WLAN/Hornet/hornet.htm |

|

IBM Distributed Wireless Security Auditor |

https://www.research.ibm.com/gsal/dwsa/ |

|

IBM TP General-IBM Access Connections for Windows 2000/XP |

https://www.pc.ibm.com/qtechinfo/MIGR-4ZLNJB.html |

Figura 5.2 Analizori wireless

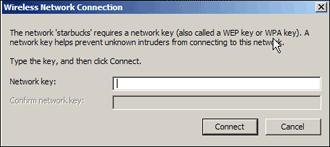

La incercarea de conectare la o retea cu cheie criptata apare fereastra:

Figura 5.3 Solicitarea cheii de retea pentru conectare

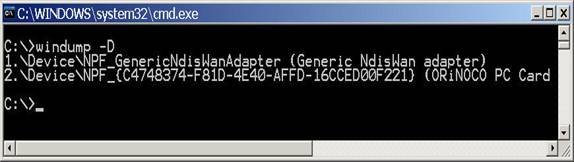

Poate sa fie putin inselator a se determina care interfata este necesara sa se utilize sub Windows dupa cum apare : Device

Mai exista o modalitate mai usoara pentru a se determina numele cardului wireless : uitlizarea Windump:

https://www.winpcap.org/windump/ (ceea ce mecesita instalarea WinPcap :

https://www.winpcap.org/install/default.htm) si rularea: windump -D

Figura 5.4 Utilizare Windump

Se observa ca Device

este in mod clar identificat ca fiind cardul

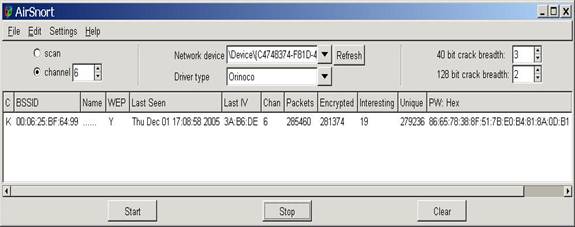

Un lucru important de urmarit este acela a se porni AirSnortul in modul scan si nu channel (sau altfel se vor vedea foarte putine pachete), odata ce pachetele incep sa se adune se poate mari viteza procesului prin schimbarea modului channel.

Intr-o retea saturata 802.11b AirSnortul sparge cheia criptata WEP in mai putin de 10 minute.

Figura 5.5 Airsnort modul "scan"

Figura 5.6 Airsnort modul "channel"

AirSnort necesita aproximativ 5-10 milioane de pachete criptate sa fie adunate pentru a sparge cheia WEP. Odata ce acestea au fost adunate AirSnort poate "ghici" cheia WEP in mai putin de 1 minut.

Modul scan este redundant deoarece necesita pana la 3500 de pachete unice pentru a afla cheia WEP.

Prevenirea atacurilor cu AirSnort:

La ce nivel trebuie luate masuri de securitate?

- Nivelul fizic: inhibarea ascultarii mediilor de transmisie, interzicerea accesului fizic la server

- Nivelul legatura de date: criptarea legaturii

- Nivelul retea: ziduri de protectie (firewall-uri)

- Nivelul transport: criptarea conexiunilor(TLS - Transport Layer Security)

- Nivelul aplicatie: monitorizare si actualizarea software-ului, jurnalizare, educare a utilizatorilor,politici generale adoptate

|

Politica de confidentialitate |

| Copyright ©

2024 - Toate drepturile rezervate. Toate documentele au caracter informativ cu scop educational. |

Personaje din literatura |

| Baltagul – caracterizarea personajelor |

| Caracterizare Alexandru Lapusneanul |

| Caracterizarea lui Gavilescu |

| Caracterizarea personajelor negative din basmul |

Tehnica si mecanica |

| Cuplaje - definitii. notatii. exemple. repere istorice. |

| Actionare macara |

| Reprezentarea si cotarea filetelor |

Geografie |

| Turismul pe terra |

| Vulcanii Și mediul |

| Padurile pe terra si industrializarea lemnului |

| Termeni si conditii |

| Contact |

| Creeaza si tu |