WEP (Wired Equivalent Privacy)

Inca de la inceputuri securitatea a fost considerata o problema in retelele Wi-Fi. In consecinta, versiuni timpurii ale standardului IEEE 802.11 pentru retele fara fir, au prezentat deja o arhitectura de securitate, care este denumita WEP (Wired Equivalent Privacy). Dupa cum precizeaza si numele, scopul WEP-ului este sa redea retelelor fara fir cel putin siguranta retelelor cablate ( fara extensii de securitate speciale). De exemplu , daca un atacator vrea sa se conecteze la o retea cablata, are nevoie de acces fizic la echipamentul Ethernet. Oricum, aceasta este de obicei ingreunata prin plasarea echipamentului intr-o camera incuiata. In cazul unei retele fara fir neprotejata, atacatorul are munca mult mai usoara, deoarece nu are nevoie de acces fizic la nici un echipament pentru a se conecta la retea. WEP s-a dorit sa ingreuneze aceasta munca. Mai precis WEP s-a dorit sa creasca nivelul de dificultate al atacurilor in retelele fara fir astfel incat sa devina comparabil cu dificultatea atacurilor retelelor fara fir (e.g., patrunderea in camera inchisa). Din nefericire, WEP nu ingreuneaza atacurile in asa masura cum au dorit proiectantii sai. Aceasta nu ar fi fost o problema daca vulnerabilitatile ar fi fost descoperite in timp util. Dar lucrurile s-au intamplat in mod diferit: WEP avea sa fie deja rulat cand criptografii si expertii in securitate i-au descoperit punctele slabe. A devenit evident ca WEP nu oferea securitatea adecvata, si urmand aceasta descoperire, instrumente care automatizeaza spargerea cheii WEP aveau in curand sa apara pe Internet.

Ca raspuns la aceste dezvoltari, IEEE a venit cu o noua arhitectura pentru rettelele Wi-Fi, care este descrisa intr-o extensie a standardului 802.11. Aceasta extensie este denumita 802.11i.Motivul pentru care se discuta despre WEP, in ciuda vulnerabilitatilor cunoscute, este faptul ca multe sisteme inca il suporta ( pentru compatibilitate cu sisteme mai vechi) , si desi, probabil multi oameni si organizatii inca il utilizeaza. Acei oameni si acele organizatii ar trebui sa fie constiente de limitarile WEP , si ar trebui sa considere trecerea catre WPA sau RSN (WPA2).

Functionarea WEP

Exista in retelele fara fir doua probleme de securitate de baza: in primul rand, datorita naturii de difuzie a comunicatiilor radio, transmisiunile fara fir pot fi usor interceptate; in al doilea rand, si mai important, conectarea la retea nu are nevoie de accesul fizic la punctul-de-acces (access point ,AP), in consecinta orice echipament poate incerca in mod nelegitim sa utilizeze serviciile furnizate de retea. WEP incearca sa resolve aceasta problema prin criptarea mesajelor. A doua problema este ridicata prin solicitarea autentificarii statiei mobile (mobile station,STA) inainte de conectarea la retea.

Autentificarea statiilor se bazeaza pe un protocol simplu de provocare-la-raspuns, constand dintr-un schimb de patru mesaje. Mai intai, semnalele statiei care vrea sa se autentifice : cerere de autentificare (authenticate request). Ca raspuns la acesta, AP-ul genereaza o provocare aleatoare si o trimite catre STA: provocare de autentificare (authenticate challenge). STA cripteaza provocarea cu o cheie secreta cunoscuta doar de STA si AP, si trimite rezultatul inapoi la AP: raspuns de autentificare (authenticate response). Daca AP-ul poate decripta cu succes raspunsul statiei ,atunci concluzioneaza ca raspunsul a fost generat de STA ( din moment ce nimeni altcineva nu cunoastea cheia pentru a genera raspunsul corect ), si astfel STA este autentificata. Altfel autentificarea esueaza. Pe baza rezultatului autentificarii , AP-ul decide daca permite sau nu accesul la retea si informeaza STA cu privire la decizia luata ( autentificare cu succes/esuata ). Odata autentificata, statia comunica cu AP-ul prin mesaje criptate. Cheia utilizata pentru criptare este aceeasi cu cea utilizata pentru autentificare. Algoritmul de criptare specific WEP se bazeaza pe un cifru RC4, cu chei statice si un Initialization Vector (IV), care este modificat pentru fiecare pachet dintr-o transmisie.

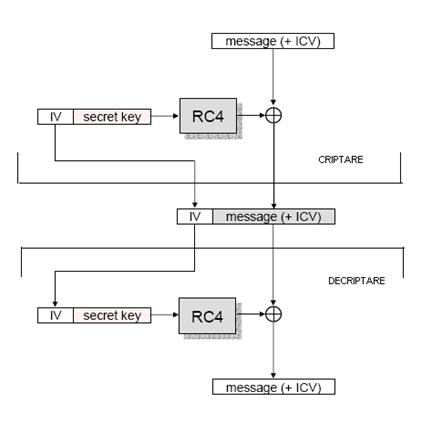

Figura 3 .1 Criptare si decriptare in WEP

Transmitatorul (STA sau AP) unui mesaj M

initializeaza algoritmul RC4 cu o cheie secreta

, si face XOR cu secventa pseudoaleatoare K produsa de

RC4 catre M. Receptorul mesajului criptat M ![]() K foloseste cheia secreta pentru a

initializa algoritmul RC4, care va produce apoi aceeasi

secventa pseudoaleatoare K. Apoi K face XOR cu mesajul criptat pentru

a obtine mesajul clar: (M

K foloseste cheia secreta pentru a

initializa algoritmul RC4, care va produce apoi aceeasi

secventa pseudoaleatoare K. Apoi K face XOR cu mesajul criptat pentru

a obtine mesajul clar: (M![]() K)

K) ![]() K=M.

K=M.

De fapt, descrierea de mai sus nu este suficient de precisa: mai este un lucru pe care il face WEP cand cipteaza mesajele. Este usor de observat caci daca criptarea a functionat dupa cum am descris in paragaful anterior, atunci fiecare mesaj va fi criptat cu acceasi secventa pseudoaleatoare K, din moment ce RC4 este initializat cu aceeasi cheie secreta inainte de criptarea fiecarui mesaj. Acest lucru ar fi daunator din mai multe motive.

Pentru a rezolva posibilele probleme, WEP aplica un vector de initializare IV (Initialization Vector) la cheia secreta inainte de initializarea algoritmului RC4, unde IV se schimba pentru fiecare mesaj. Aceasta asigura ca algoritmul RC4 produce o secventa pseudoaleatoare pentru fiecare mesaj. Receptorul ar trebui de asemenea sa cunoasca IV pentru a fi capabil sa decripteze mesajul receptionat. Din acest motiv IV este transmis odata cu mesajul criptat. In principiu, aceasta nu constitue o problema, din moment ce cunoasterea IV-ului nu este suficienta pentru decriptarea mesajului: cheia secreta este de asemenea necesara pentru o initializare corespunzatoare a algoritmului RC4. Cat priveste dimensiunile: IV este de 24 biti lungime si cheia secreta (in mod usual) de 104 biti (128 biti, 24 transmisi in clar). Inainte de criptare , transmitatorul ataseaza o valoare de verificare de integritate IVC ( integrity check value ) la mesajul clar. Scopul acestei valori este de face receptorul capabil sa detecteze orice modificare malitioasa a mesajului de catre atacator. In cazul WEP, IVC-ul este o valoare CRC calculata mesajului clar. Din moment ce valoarea CRC singura nu poate face capabil receptor sa detecteze modificari malitioase ale mesajului, valoarea CRC este deasemenea criptata in WEP. Motivul este ca pentru a modifica mesajul intr-un mod neobservabil, acum atacatorul trebuie sa cripteze noua valoare CRC, dar acest lucru nu este posibil fara a cunoaste cheia secreta.

Standardul suportat de fiecare statie mobila are propria sa cheie, care este cunoscuta doar de STA si AP. In orice caz, aceasta face managementul cheii la AP destul de complicat, din moment ce AP-ul trebuie sa stocheze fiecare cheie pentru fiecare STA. Din aceste motive, majoritatea implementarilor nu suporta aceasta obtiune. Standardul deasemenea specifica o cheie implicita, care este cunoscuta de fiecare STA si AP. Insa, majoritatea implementarilor WEP suporta doar aceasta cheie implicita. Aceasta cheie este instalata in fiecare statie mobila si in AP manual. In mod evident, acesta solutie poate fi folosita doar pentru a proteja comunicatiile de un atacator din exterior, insa echipamentele care apartin aceleiasi retele pot (in principiu) sa-si decripteze una alteia mesajele.

Dezavantaje in implementarea WEP

Dupa cum se va vedea din desrierea urmatoare, WEP nu atinge practic nici unul din scopurile sale initiale. Descoperirea punctelor slabe este instructiva, demonstreaza multe din capcanele arhitecturii protocolului de securitate.

Autentificarea : in WEP are nenumarate probleme. In primul rand, autentificarea este mutuala, insemna ca AP-ul nu se autentifica si el la STA. In al doilea rand, autentificarea si criptarea utilizeaza aceeasi cheie secreta. Aceasta nu este de dorit, din moment ce un atacator poate exploata vulnerabilitatile ambelor mecanisme (autentificare si criptare) pentru a sparge cheia secreta. A avea chei diferite pentru functii diferite este o mai buna implementare de securitate.A treia problema este ca STA este autentifica doar in momentul in care incearca sa se conecteze la retea. Odata ce STA este asociata la AP, oricine poate trimite mesaje in numele STA prin "pacalirea" adresei sale MAC. Aceasta nu este o problema reala din moment ce atacatorul nu cunoaste cheia secreta necesara pentru a forma mesajul criptat. Mesajul atacatorului va fi oricum rejectat de AP. Dar, dupa cum am mai mentionat, deseori fiecare STA utilizeaza aceeasi cheie, aceasta inseamna ca atacatorul poate fabrica mesajul in numele STA folosind mesajul criptat al unei alte STA inregistrat inainte. Aceasta nu va fi detectata de AP.

Integritatea protectiei: integritatea protectiei

mesajelor WEP se bazeaza pe atasarea unui ICV mesajului, unde ICV este o

valoare CRC calculata pentru mesaj, criptata cu cheia sa secreta.

Mesajul criptat poate fi scris ca (M ||CRC(M))![]() K, unde M este mesajul clar , K este secventa

pseudoaleatoare produsa de algoritmul RC4 din IV si cheia

secreta, CRC(.) denota functia CRC, si || denota concatenarea. Este binecunoscut ca

functia CRC este liniara cu privire la operatia XOR, ceea ce

inseamna ca CRC(X

K, unde M este mesajul clar , K este secventa

pseudoaleatoare produsa de algoritmul RC4 din IV si cheia

secreta, CRC(.) denota functia CRC, si || denota concatenarea. Este binecunoscut ca

functia CRC este liniara cu privire la operatia XOR, ceea ce

inseamna ca CRC(X ![]() Y) = CRC(X)

Y) = CRC(X) ![]() CRC(Y). Pe baza acestei operatii, un atacator poate manipula

protectia mesajelor WEP prin inversarea oricaruia din bitii

sai neobservabil, desi nu obtine acces la continutul

mesajelor. Alta cerinta de integritate este detectarea mesajelor care

se repeta. Este usor de analizat mecanismul de protectie impotriva

reluarilor al WEP, din moment ce nu exista. Creatorii WEP pur si

simplu au uitat sa implementeze un mecanism de detectare a reluarilor

in protocol; odata ce atacatorul poate relua orice mesaj inregistrat

CRC(Y). Pe baza acestei operatii, un atacator poate manipula

protectia mesajelor WEP prin inversarea oricaruia din bitii

sai neobservabil, desi nu obtine acces la continutul

mesajelor. Alta cerinta de integritate este detectarea mesajelor care

se repeta. Este usor de analizat mecanismul de protectie impotriva

reluarilor al WEP, din moment ce nu exista. Creatorii WEP pur si

simplu au uitat sa implementeze un mecanism de detectare a reluarilor

in protocol; odata ce atacatorul poate relua orice mesaj inregistrat

anterior, care va fi acceptat de AP.

Confidentialitate : dupa cum s-a mai spus, este esential ca fiecare mesaj sa fie criptat cu o diferita secventa pseudoaleatoare. In WEP, aceasta este asigurata prin mecanismul IV; totusi acesta are deasemenea cateva probleme. La baza problemei sta faptul ca IV are doar 24 biti lungime, ceea ce inseamna aproximativ 17 milioane de valori posibile IV. Un echipament Wi-Fi poate transmite un cadru de lungime aproximativ 500 intr-o secunda, desi, intregul spatiu IV va fi utilizat in circa 7 ore. Aceasta inseamna ca IV se va repeta odata la 7 ore, ceea ce inseamna repetarea secventei pseudoaleatoare folosita pentru criptare.

Colapsul total al WEP este cauzat de utilizarea improprie a RC4. Este cunoscut faptul ca exista asa numitele chei slabe RC4. Cand o cheie slaba este utilizata la inserarea RC4 , se pot deduce bitii de inserare din primii biti produsi de algoritm. Din acest motiv, expertii de securitate sugereaza ca mereu sa se renunte la primii 256 biti ai iesirii RC4. Aceasta simpla solutie ar rezolva problema cheilor slabe, insa WEP nu o adopta. In plus, datorita schimbarii permanente a valorii IV (care este parte a inserarii), o cheie slaba va fi intalnita mai devreme sau mai tarziu, si atacatorul va sti exact ca o cheie slaba este utilizata, deoarece IV se transmite in clar. Pe baza acestor observatii, cativa criptografi au construit o metoda care sparge o cheie secreta de 104 biti prin ascultarea catorva milioane de mesaje. In comparatie cu punctele slabe anterioare acesta este mult mai serios, deoarece permite atacatorului sa sparga chiar cheia secreta, si odata ce are cheia poate face orice.

|

Politica de confidentialitate |

| Copyright ©

2024 - Toate drepturile rezervate. Toate documentele au caracter informativ cu scop educational. |

Personaje din literatura |

| Baltagul – caracterizarea personajelor |

| Caracterizare Alexandru Lapusneanul |

| Caracterizarea lui Gavilescu |

| Caracterizarea personajelor negative din basmul |

Tehnica si mecanica |

| Cuplaje - definitii. notatii. exemple. repere istorice. |

| Actionare macara |

| Reprezentarea si cotarea filetelor |

Geografie |

| Turismul pe terra |

| Vulcanii Și mediul |

| Padurile pe terra si industrializarea lemnului |

| Termeni si conditii |

| Contact |

| Creeaza si tu |