FACULTATEA DE STIINTE ECONOMICE, Craiova

Auditul si controlul sistemelor informationale

REFERAT

CONTROLUL GENERAL AL

SISTEMELOR INFORMATIONALE

-CUPRINS-

I. INTRODUCERE

I.1.OBIECTIVELE AUDITULUI

I.2. AUDITUL SISTEMELOR INFORMATIONALE

II. RISCURILE ASOCIATE SISTEMELOR INFORMATICE

III. CONTROLUL GENERAL AL SISTEMELOR INFORMATIONALE

III.1. CONTROLUL CICLULUI DE VIATA

III.2. CONTROLUL SECURITATII SISTEMULUI

III.2.1. Obiective de control detaliate in asigurarea securitatii sistemelor informatice

III.2.2. Securitatea sistemelor-responsabilitati

III.2.3 Controlul accesului

III.3. CONTROALELE NIVELULUI OPERATIONAL

I. Introducere

AUDITUL reprezinta o activitate de concepere a unui sistem care previne, detecteaza si corecteaza evenimente ilicite in viata unei organizatii.

I.1.OBIECTIVELE AUDITULUI

Date de intrare: tipul, originea ,volumul si cresterea anticipata, dependenta temporal.

Fisiere :tipul - principale,tranzactii,baze de date,modul de control si de arhivare, marimea si cresterea anticipata, frecventa actualizarii,relatiile cu fisierele din alte sisteme.

Iesiri : tipul si continutul rapoartelor, volumul si cresterile anticipate, frecventa de raportare, suportul de prezentare,

Altele :necesar de hard, cerintele de securitate, cerintele legale (soft), auditibilitatea (proceduri)

I.2. AUDITUL SISTEMELOR INFORMATIONALE - ISACA (INFORMATION

SYSTEMS AUDIT AND CONTROL ASSOCIATION)

- Standarde de audit al sistemelor informationale

- Codul etic al auditorilor de sisteme informationale

- COBIT (Control Objectives for Information and Related

Technology)

- ISA 401 - Auditul intern - mediu cu sisteme informatice

- IAPS 1003 - Mediul CIS - Sistem de baze de date

- IAPS 1002 - Riscuri asociate auditului intern in CIS.

COBIT reprezinta cadrul general de aplicabilitate a practicilor privind securitatea si

controlul tehnologiei informationale. Reprezinta enuntarea obiectivelor de atins prin implementarea unor masuri de control specifice unui domeniu particular de activitate a tehnologiilor informationale

Resurse folosite in IT :

- Date (reprezentari si proiecte)

- Aplicatii (suma procedurilor manuale si automatizate)

- Tehnologia propriu-zisa (hard, soft de baza, retele de comunicatii)

- Resurse umane

- Facilitati (resurse de sustinere a sistemului informational)

Criterii de evaluare a informatiei :

- eficacitate

- confidentialitate

- integritate

- disponibilitate

- realitate

- oportunitate

II. RISCURILE ASOCIATE SISTEMELOR INFORMATICE

a) Riscurile de mediu - hardware si retele de comunicatii

- sistem de operare

- softuri de aplicatie

- informatiile procesate de sistem

b) Riscuri asociate mediului : - pericole naturale si dezastre

- alterarea sau furtul aplicatiilor, datelor

- erori umane sau tehnice

- incompetenta manageriala

- pierderi financiare previzibile

Riscurile trebuie :

evaluate din punct de vedere al gravitatii efectelor lor

- evaluate din punct de vedere al probabilitatii procedurilor

- estimate financiar pentru fiecare aparitie a fenomenului si pe total

Particularitati ale sistemelor informatice in evaluarea riscului :

A. Structura organizationala - Concentrarea functiilor si a cunostintelor

- Concentrarea programelor si a datelor

B. Natura procesarii - Absenta documentelor de intrare

- Lipsa unei dovezi vizibile a tranzactiei

- Lipsa unor iesiri vizibile

- Usurinta de a accesa datele si softurile

C. Aspecte procedurale - consecventa executiei

- proceduri de control programate

- o tranzactie are efect in fisiere multiple

- vulnerabilitatea mediilor de stocare

RISCURI SI ACCIDENTE DECLANSATE

1. Eroare de operare - Acest risc genereaza 70-80 % din accidente

2. Functionarea defectuoasa a hardware-ului

3. Functionarea defectuoasa a software-ului

4. Date eronate nedectate de sistem

5. Riscuri asociate componentelor nonelectronice

6. Riscuri asociate performantelor inadecvate ale sistemului

7. Riscuri asociate responsabilitatilor legale

Softuri specializate in evaluarea riscurilor :

RISK Simularea riscurilor

BUDDY SYSTEM Analiza securitatii si managementul riscurilor

RISK PAC Sistem expert pe baza de chestionar.

III. CONTROLUL GENERAL AL SISTEMELOR INFORMATIONALE

- evaluarea anuala a sistemului informational

- directiile de dezvoltare

- strategiile de dezvoltare

- Controlul initierii proiectului sistemului informational

- Controlul analizei si proiectarii initiale a sistemului informational

- Controlul achizitiei (dezvoltarii) sistemului informational

- Controlul testarii sistemului informational

- Controlul implementarii si conversiei sistemului informational

- Controlul intretinerii sistemului informational

- Responsabilitatea managementului

- Separarea functiilor incompatibile

- Controlul accesului

- Controlul securitatii fizice

- Controlul prevenirii efectelor dezastrelor

- Controlul modului de operare

- Controlul retelei de calculatoare

- Controlul pregatirii si introducerii datelor in sistem

- Controlul procesarii datelor

- Controlul gestiunii mediilor de stocare

- Controlul gestiunii aplicatiilor si a documentatiilor

- Controlul asistentei tehnice

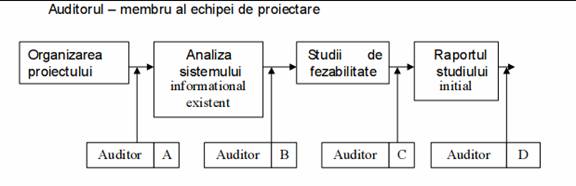

III. 1.CONTROLUL CICLULUI DE VIATA

I. Controlul initierii proiectului

- Realizarea sistemului (achizitia) in corelatie cu dezvoltarea societatii

- Determinarea costurilor, economicitatii sau alte avantaje

II. Controlul analizei si proiectarii initiale

Scop general - Sistemul dezvoltat (achizitionat) corespunde cerintelor utilizatorului.

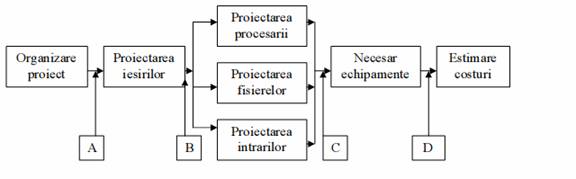

III. Controlul achizitiei(dezvoltarii)sistemului

a. Dezvoltarea integrala din interiorul organizatiei (in-house)

b. Echipamente achizitionate de organizatie; soft de aplicatie achizitionat de la furnizor (outside)

c. Aplicatie integrala la cheie (outsourcing)

IV. Controlul testarii sistemului

- testare pilot

- testare paralela

Obiectivele auditului :

- nu exista prelucrari neefectuate

- in cazul intreruperilor, se emit mesaje de documentare

- asigurarea ca sistemul functioneaza corect

V. Controlul implementarii sistemului

Obiectivele auditului :

- controlul atribuirii responsabilitatilor la implementare

- controlul standardelor de eficacitate a implementarii

- controlul planului de implementare

- controlul modului de implicare a utilizatorilor la implementare

VI. Controlul intretinerii sistemului

Obiectivele auditului :

- identificarea factorilor care genereaza necesitatea modificarii sistemului

- controlul autorizarii executiei modificarii

- controlul mecanismelor ce previn modificari neautorizate

Factorii care impun modificari ale sistemului :

- Aparitia de functii noi

- Necesitatea modificarii raportarii

- Modificari in cadrul legislativ

- Aparitia de probleme neprevazute in proiectare

III. 2. CONTROLUL SECURITATII SISTEMULUI

Procesele de asigurare a securitatii sistemelor informatice indeplinesc functia de a proteja

sistemele impotriva folosirii, publicarii sau modificarii neautorizate, distrugerii sau pierderii informatiilor stocate.

Securitatea sistemelor informatice este asigurata prin controale logice de acces, care

asigura accesul la sisteme, programe si date numai utilizatorilor autorizati.

III.2.1. Obiective de control detaliate in asigurarea securitatii sistemelor informatice

1. Controlul masurilor de securitate

Securitatea sistemelor informatice trebuie organizata astfel incat sa fie in concordanta cu obiectivele de afaceri ale organizatiei:

2. Identificarea, autentificarea si accesul

Accesul logic la resursele informatice trebuie restrictionat prin implementarea unor mecanisme adecvate de identificare, autentificare si acces, prin crearea unei legaturi intre utilizatori si resurse, bazata pe drepturi de acces.

3. Securitatea accesului on-line la date

Intr-un mediu IT on-line trebuie implementate proceduri in concordanta cu politica de securitate, care presupune controlul securitatii accesului bazat pe necesitatile individuale de accesare, adaugare, modificare sau stergere a informatiilor.

4. Managementul conturilor utilizator

Conducerea organizatiei trebuie sa stabileasca proceduri care sa permita actiuni rapide privind crearea, atribuirea, suspendarea si anularea conturilor utilizator. O procedura formala in raport cu gestionarea conturilor utilizator trebuie inclusa in planul de securitate.

5. Verificarea conturilor utilizator de catre conducere

Conducerea trebuie sa dispuna de o procedura de control care sa verifice si sa confirme periodic drepturile de acces.

6. Verificarea conturilor utilizator de catre utilizatori

Utilizatorii trebuie sa efectueze periodic controale asupra propriilor lor conturi, in vederea detectarii activitatilor neobisnuite.

7. Supravegherea securitatii sistemului

Administratorii sistemului informatic trebuie sa se asigure ca toate activitatile legate de securitatea sistemului sunt inregistrate intr-un jurnal, si orice indiciu referitor la o potentiala violare a securitatii trebuie raportata imediat persoanelor responsabile.

8. Clasificarea datelor

Conducerea trebuie sa se asigure ca toate datele sunt clasificate din punct de vedere al gradului de confidentialitate, printr-o decizie formala a detinatorului datelor. Chiar si datele care nu necesita protectie trebuie clasificate in aceasta categorie printr-o decizie formala. Datele trebuie sa poata fi reclasificate in conditiile modificarii ulterioare a gradului de confidentialitate.

9. Centralizarea identificarii utilizatorilor si drepturilor de acces

Identificarea si controlul asupra drepturilor de acces trebuie efectuate centralizate pentru a asigura consistenta si eficienta controlului global al accesului.

10. Rapoarte privind violarea securitatii sistemului

Administratorii de sistem trebuie sa se asigure ca activitatile care pot afecta securitatea sistemului sunt inregistrate, raportate si analizate cu regularitate, iar incidentele care presupun acces neautorizat la date sunt rezolvate operativ. Accesul logic la informatii trebuie acordat pe baza necesitatilor stricte ale utilizatorului (acesta trebuie sa aiba acces numai la informatiile care ii sunt necesare).

11. Gestionarea incidentelor

Conducerea trebuie sa implementeze proceduri de gestionare a incidentelor legate de securitatea sistemului, astfel incat raspunsul la aceste incidente sa fie eficient, rapid si adecvat.

12. Increderea in terte parti

Organizatia trebuie sa asigure implementarea unor proceduri de control si autentificare a tertilor cu care intra in contact prin medii electronice de comunicare.

13. Autorizarea tranzactiilor

Politica organizatiei trebuie sa asigure implementarea unor controale care sa verifice autenticitatea tranzactiilor precum si identitatea utilizatorului care initiaza tranzactia.

14. Prevenirea refuzului de acceptare a tranzactiei

Sistemul trebuie sa permita ca tranzactiile efectuate sa nu poata fi negate ulterior de nici un participant. Aceasta presupune implementarea unui sistem de confirmare a efectuarii tranzactiei.

15. Informatiile sensibile trebuie transmise numai pe un canal de comunicatii

considerat sigur de parti, care sa nu permita interceptarea datelor

16. Protectia functiilor de securitate

Toate functiile organizatiei legate de asigurarea securitatii trebuie protejate in mod special, in vederea mentinerii integritatii acestora. Organizatiile trebuie sa pastreze secrete procedurile de securitate.

17. Managementul cheilor de criptare

Conducerea trebuie sa defineasca si sa implementeze proceduri si protocoale pentru generarea, modificarea, anularea, distrugerea, certificarea, utilizarea cheilor de criptare pentru a asigura protectia impotriva accesului neautorizat.

18. Prevenirea, detectarea si corectarea programelor distructive

In vederea protejarii sistemului impotriva aplicatiilor distructive (virusi), trebuie implementata o procedura adecvata care sa includa masuri de prevenire, detectare, actiune, corectare si raportare a incidentelor de acest fel.

19. Arhitecturi Firewall si conectarea la retele publice

In cazul in care sistemul organizatiei este conectat la Internet sau alte retele publice, programe de protectie adecvate (firewalls) trebuie implementate pentru a proteja accesul neautorizat la resursele interne ale sistemului.

20. Protectia valorilor electronice

Conducerea trebuie sa asigure protectia si integritatea cardurilor si a altor dispozitive folosite pentru autentificare sau inregistrare de date considerate sensibile (financiare).

III.2.2. SECURITATEA SISTEMELOR INFORMATIONALE- RESPONSABILITATI

Organizatia trebuie sa aiba o politica se securitate informationala.

Politica de securitate se refera la tot personalul angajat :

- standarde interne si principii privind securitatea S.I.

- pe grupe (functii, sectii) de lucru

- la nivel grobal

- codul etic al angajatilor si pregatirea acestora.

III.2.3 CONTROLUL ACCESULUI

Riscurile accesului neautorizat :

- Diminuarea confidentialitatii

- Furtul informatiilor

- Divulgarea neautorizata de informatii

- Diminuarea integritatii informatiilor

- Intreruperea functionarii sistemului

Controlul accesului in mediile publice utilizand FIREWALL

- Impune o politica de control a accesului intre doua retele.

- Intreg traficul de date trece prin el

- Este permisa numai trecerea autorizata prin politica locala de securitate

- Sistemul insusi este imun la penetrare

- Monitorizarea comunicatiilor TCP/IP

- Poate inregistra toate comunicatiile

- Poate fi folosit la criptare.

Avantajele folosirii FIREWALL

- Concentrarea securitatii la server sau nod de retea

- Impunerea unei politici de acces la retea

- Asigura protectia serviciilor vulnerabile NFS, MIS, FINGER

- Monitorizeaza si furnizeaza statistici cu privire la folosirea retelei

Limitele unui FIREWALL

- Restrictioneaza, blocheaza accesul la unele servicii TELENET, FTP

- Protectie scazuta pentru atacuri din interior

- Protectie scazuta fata de virusi

- Diminueaza viteza de comunicare cu exteriorul

- Fiabilitate redusa datorita centralizarii.

III.3. CONTROALELE NIVELULUI OPERATIONAL

Distribuirea prelucrarii impune controlul la nivel operational

Activitati auditate :

1. Operarea efectiva la postul de lucru

- restrictionarea accesului

- utilizarea eficienta a timpului de lucru

- intretinerea si repararea echipamentului

- cunoasterea si respectarea procedurilor de catre utilizatori

2. Reteaua de calculatoare

- Modul de monitorizare a traficului pe retea

- Politica antivirus server sau post de lucru

- Controlul politicilor de acces si restrictionare

- Protectia conexiunii la retele publice

- Cum sunt autentificate conectarile de la distanta la calculatoarele organizatiei?

- Daca reteaua este mare, in ce masura este organizata pe domenii separate?

- Daca reteaua este partajata (mai ales daca se extinde dincolo de organizatie) ce

controale exista pentru a se verifica faptul ca utilizatorii acceseaza doar portiunile de retea

pentru care sunt autorizati?

- Cum sunt protejate transmisiile in retea?

- Daca este corespunzator numarul de utilizatori dial-up?

- Cum sunt autentificati utilizatorii dial-up?

- In ce masura disponibilitatea facilitatilor dial-up este restrictionata la momentele de timp

(zi/saptamana)?

- Ce controale se folosesc pentru diagnosticul porturilor?

- Conexiunile externe trebuie folosite doar pentru scopuri valide ale afacerii si

controalele trebuie sa previna ca aceste conexiuni sa submineze securitatea sistemului

- In ce masura aceste conexiuni externe sunt impuse de nevoi ale organizatiei?

- Cat de sigura este posta electronica a organizatiei?

- Cat de bine este protejat gateway-ul dintre Internat si mediul firmei?

-Ce controale exista pentru a preveni accesarea unor site-uri inadecvate?

- Ce controale exista pentru a preveni navigarea neproductiva pe Internet a

personalului si in afara sarcinilor de serviciu?

- Cat de bine sunt protejate conexiunile externe ale retelei pentru folosirea EDI si

EFT?

Solutia hardware si software a retelei trebuie sa asigure nevoile de disponibilitate,

performanta si flexibilitate.

- Ce documentatie de retea este disponibila?

- Cum sunt aprobate modificarile din retea, controlate si testate?

- Ce procese au loc pentru planificarea capacitatii si monitorizarea nivelului de

performanta?

3. Pregatirea datelor si introducerea in sistem

- Pregatirea documentelor primare

- Controlul introducerii datelor

- calitatea controalelor

- factorul uman

- tipul echipamentelor folosite pentru introducerea datelor in system.

4. Procesarea datelor

- Acces autorizat pentru declansarea procedurilor

- Respectarea termenelor si timpilor de procesare

- Protejarea fisierelor

- Pastrarea rezultatelor procesarii

Auditorul va verifica cum managementul controleaza masura in care rolul si

responsabilitatile personalului implicat in procesarea datelor sunt cunoscute si respectate,

focalizand pe procedurile de :

- backup si refacerea sistemului

- prelucarea pe loturi (batch) si/sau on-line. Asigurarea la timp a datelor necesare

prelucrarilor, mai ales in cazul in care acestea sunt asigurate de alte sisteme

informatice (interne sau externe organizatiei)

- intretinerea software-ului.

Auditorul va urmari masura in care a asigurat documentatia necesara personalului implicat

in procesarea datelor.

5. Gestionarea mediilor de stocare

Pastrarea, utilizarea si intretinerea :

- dischetelor

- CD-urilor

- HDD-urilor

- casetelor cu banda (data cartdrige)

- casetelor zip

Jurnalul de evidenta a mediilor de stocare cuprinde :

- identificatorul (eticheta) mediului de stocare

- localizarea curenta

- persoana responsabila (gestionarul)

- data achizitiei

- utilizatorul

- fisierele/programele/aplicatiile continute

- persoanele autorizate sa acceseze mediul

- data ultima cand a fost folosit? De cine? Data restituirii?

- data la care continutul poate fi sters

Cum sunt protejate stocarile offline de date?

6. Gestionarea aplicatiilor si a documentatiei

- modul de pastrare

- modul de acces

- actualizarea documentatiei

- copii de siguranta.

7. Asistenta tehnica

- modul de achizitionare a hardware-ului

- instruire utilizatori

- identificarea erorilor de procesare si modul de rezolvare

- controlul soft-urilor

- raportarea incidentelor.

Managementul trebuie sa stabileasca nivelurile de service necesitate de utilizatori si sa

stabileasca politicile privind asigurarea acestora :

- In ce masura corespund contractele de service existente nevoilor reale?

- In ce masura service-ul asigurat raspunde cerintelor de securitate?

8. Monitorizarea performantelor

Managementul trebuie sa monitorizeze performanta privitoare la nivelele de service si a

procedurilor de operare.

- Ce informatii primeste managerul pentru a-i permite sa monitorizeze starea

mediului hard si terminarea la timp a prelucrarilor batch?

- Cat de des se primesc aceste informatii?

- In ce masura au existat probleme cu performanta componentelor hardware si/sau

executarea la timp a prelucrarilor batch?

- Ce monitorizare se desfasoara pentru verificarea operarii eficiente a calculatorului?

- In ce masura au existat probleme cu neaprobarea unor proceduri definite pentru

operarea calculatorului?

|

Politica de confidentialitate |

| Copyright ©

2025 - Toate drepturile rezervate. Toate documentele au caracter informativ cu scop educational. |

Personaje din literatura |

| Baltagul – caracterizarea personajelor |

| Caracterizare Alexandru Lapusneanul |

| Caracterizarea lui Gavilescu |

| Caracterizarea personajelor negative din basmul |

Tehnica si mecanica |

| Cuplaje - definitii. notatii. exemple. repere istorice. |

| Actionare macara |

| Reprezentarea si cotarea filetelor |

Geografie |

| Turismul pe terra |

| Vulcanii Și mediul |

| Padurile pe terra si industrializarea lemnului |

| Termeni si conditii |

| Contact |

| Creeaza si tu |