Intelegerea conceptelor de baza in functionarea retelelor este necesara oricarui utilizator, ca urmare el va constientiza importanta securitatii schimbului de informatii, va putea aprecia calitatea serviciului pe care il plateste si nu in ultimul rand, va putea rezolva probleme locale de discontinuitate a retelei.

Voi prezenta in cele ce urmeaza una din uneltele folosite in depanarea si analiza retelelor, un analizor de protocol sau sniffer.

Sniffer-ul este un program care poate intercepta, analiza si jurnaliza datele ce tranziteaza o retea, el se prezinta sub forma unei aplicatii cu interfata grafica, intuitiva si usor de folosit, cu alte cuvinte user-friendly.

Analizorul de protocol recomandat este Wireshark, acesta poate fi downloadat de pe situl producatorului www.wireshark.org.

Wireshark este unul din cele mai complexe analizoare de protocol ce va ajuta sa intelegeti sub ce forma are loc schimbul de mesaje intre doua dispozitive in reteaua locala sau in reteaua globala, internetul. Wireshark ruleaza pe un calculator, dispozitiv terminal, la care ajunge aproape in exclusivitate trafic destinat acelui dispozitiv datorita segmentarii retelelor locale cu switchuri.

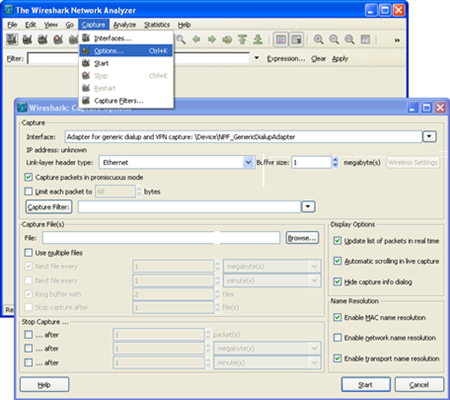

Pentru a putea captura pachete selectati din meniul Capture butonul Options. Se va deschide fereastra din figura. Cea mai importanta setare in aceasta fereastra este aceea prin care alegem interfata de retea pe care wireshark va intercepta pachete. Este posibil ca pe sistemul de operare sa aveti instalate mai multe interfete de retea fizice sau virtuale. Interfetele de retea apar in urma configurarii driverelor unei placi fizice de retea cablate sau wireless. Interfetele virtuale sunt instalate de catre programe de tip Vmware, masini virtuale.

Setarea in promiscuous mode indica analizorului de protocol sa capteze toate mesajele care ajung la calculatorul nostru, nu doar pe cele destinate lui. Debifam Hide capture info dialog pentru a avea o statistica in timp real a pachetelor interceptate.

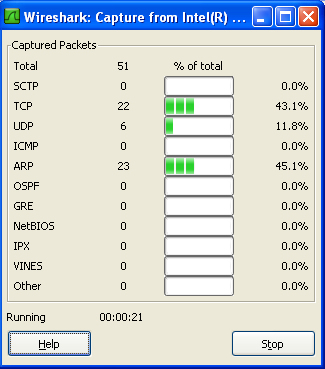

Dupa ce am facut aceste setari incepem captura apasand butonul Start din josul ferestrei Capture Options. Fereastra aparuta ne indica o statistica in functie de tipul pachetelor capturate. In momentul cand captura este lansata dar inca nu avem nici un program care foloseste conexiunea de retea nu ar trebui sa se intercepteze decat pachete ARP iar alte categorii, in numar mic sau deloc.

Pachetele ARP (Address Resolution Protocol) reprezinta interogari trimise de dispozitive din reteaua locala catre toate celelalte dispozitive, asadar este normal sa capturam si noi astfel de mesaje.

Daca in afara de ARP primim alte tipuri de pachete in numar mare atunci ne confruntam cu situatia in care, desi nu folosim efectiv conexiunea la retea, canalul de transmisiune sa fie partial ocupat de transmisiuni de date nedorite.

De cele mai multe ori traficul inutil este generat de propriul sistem de operare pe care ruleaza procese ascunse, asestea pot fi virusi dar pot fi si procese ale unor programe instalate si administrate defectuos.

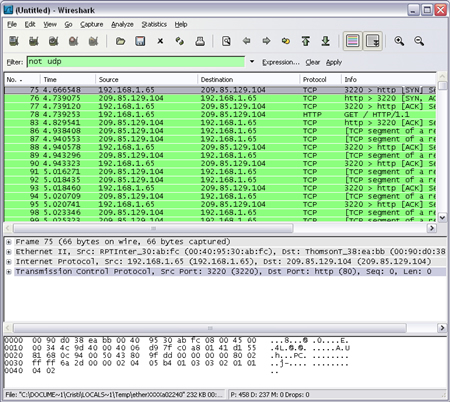

Dorim in continuare sa captam mesaje de tipul celor prin care un server web livreaza situl catre browserul internet. Deschidem Mozilla Firefox sau orice alt browser si acesta va afisa home page-ul setat, in cazul meu: www.telacad.ro. Dupa ce situl s-a incarcat in browser oprim captura din wireshark. Fereastra wireshark va fi impartita in trei sectiuni: lista de pachete, detalii pachetului si octetii (informatie binara) care alcatuiesc pachetul. In lista de pachete, sectiunea de sus, ele vor fi afisate in ordine cronologica, in functie de sursa, in functie de destinatie, in functie de protocol si in functie de informatiile prezente in pachet.

Ne alegem un pachet pe care il vom analiza, eu am ales un mesaj TCP, si ne indreptam atentia catre sectiunea detaliata, de fiecare data cand selectam o informatie in aceasta sectiune se vor marca un numar de octeti din sectiunea de jos. Astfel se face analiza binara a unui pachet.

In exercitiul practic urmator vom captura pachete generate de utilitara PING.

Ping este o unealta ce testeaza conectivitatea la retea accesibila din linia de comanda (Sart - Run - cmd). In momentul cand rulam comanda: ping www.telacad.ro se genereaza pachete ce vor fi trimise de pe calculatorul nostru catre serverul pe care se afla situl. Ping se foloseste de protocolul ICMP (Internet Control Message Protocol) asadar vom urmari pachetele cu protocolul ICMP .Pachetele vor fi in numar de patru si dupa ce va fitrimis fiecare se va astepta raspuns din partea serverului pe care se afla sitului la fiecare pachet trimis. Raspunsurile se afisaza unul sub celalalt in interfata de consola cu diverse informatii statistice din care extragem doar timpul de raspuns - cea mai semnificativa informatie. Timpul de raspuns ar trebui sa fie cat mai mic, in cazul nostru de ordinul zecilor de milisecunde.

Procedura pe care o urmam este urmatoarea:

Pasul 1: Deschidem Wireshark si lansam captura.

Pasul 2: Deschidem o linie de comanda in care rulam comanda: ping

www.telacad.ro

Pasul 3: Stopam captura.

Pasul 4: Ordonam pachetele in functie de protocol.

Pasul 5: Analizam mesajelor capturate.

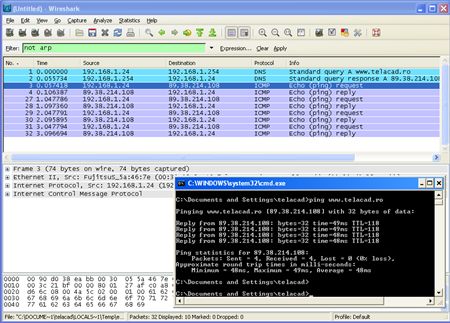

Am introdus un filtru in bara de meniu no arp prin intermediul caruia nu vor fi afisate pachetele cu protocolul ARP, astfel avem in figura doar mesajele de interes.

Exista doua pachete cu protocolul DNS, ele reprezinta o interogare facuta de caltulatorul nostru catre un server capabil sa transforme numele de domeniu www.telacad.ro in adresa IP corespunzatoare serverul pe care este gazduit situl si un raspuns (query urmat de response).

Urmeaza o succesiune de 8 mesaje in care se trimit cele 4 pachete ping cu protocolul ICMP, acestea poarta numele de echo request, fiecare astfel de pachet este urmat de un raspuns adica echo reply.

Se observa si fereastra in care am dat comanda ping si outputul ei.

|

Politica de confidentialitate |

| Copyright ©

2025 - Toate drepturile rezervate. Toate documentele au caracter informativ cu scop educational. |

Personaje din literatura |

| Baltagul – caracterizarea personajelor |

| Caracterizare Alexandru Lapusneanul |

| Caracterizarea lui Gavilescu |

| Caracterizarea personajelor negative din basmul |

Tehnica si mecanica |

| Cuplaje - definitii. notatii. exemple. repere istorice. |

| Actionare macara |

| Reprezentarea si cotarea filetelor |

Geografie |

| Turismul pe terra |

| Vulcanii Și mediul |

| Padurile pe terra si industrializarea lemnului |

| Termeni si conditii |

| Contact |

| Creeaza si tu |