Principii arhitecturale de securitate - WLAN

Aceasta sectiune descrie principiile implicate in implementarea si crearea unei solutii de securitate in retele fara fir. Aceste principii ar trebui luate in considerare in faza de implementare si planificare a WLAN. Sectiunea subsecventa va enumera cele mai bune indrumari pentru faza de implementare a WLAN.

a) Aplicarea unui acces protectie-in-adancime (defense-in-depth)

Acest concept de arhitectura de securitate implica implementarea de multiple nivele de securitate, in masura sa controleze accesul catre misiuni critice ale sistemelor si retelelor. Sunt adesea tinte prin care un atacator incearca sa obtina acces neautorizat , compromitand o retea WLAN si utlizand-o ca vector sau cale de atac catre o retea organizationala precum o retea radacina unde sistemul tinta se gaseste. Pentru a apara mediul tinta, multiple masuri de securitate ar trebui implementate astfel incat daca una dintre masuri este infranta de catre atacator, masuri aditionale si nivele de securitate sa ramana ca protectoare ale mediului tinta. Masuri precum separarea segmentelor cablate si a celor fara fir , echipamente puternice si metode de autentificare per utilizator, filtrarea traficului bazat pe adrese si protocoale, securizarea statiilor/capetelor retelelor , protejarea de acces neautorizat, monitorizarea si detectia intrusilor intr-o retea fara fir si segmentelor cablate sunt exemple de multiple nivele de aparare care pot fi folosite pentru a atinge o arhitectura protectie-in-adancime (defense-in-depth).

b) Separarea si segmentarea unei retele WLAN de o retea cablata LAN

Retelele WLAN si cele cablate nu ar trebui conectate direct. Deci, spre exemplu,o clasa non-critica ISA 4 sau 5 de monitorizare a mediului wireless nu ar trebui direct conectate la o retea cablata , dar ar trebui separate de un dispozitiv precum firewall, statie bastion, sau pasarela (gateway) de securitate care sa furnizeze segmentarea si controlul traficului.

c)Solicitarea de acces cu autentificare mutuala pentru WLAN pentru toti userii si echipamentele

Toate echipamentele si userii care acceseaza un WLAN ar trebui sa fie autentificati inainte de furnizarea accesului. In plus, echipamentul sau utilizatorul ar trebui deasemenea autentificat la WLAN pentru a ne asigura ca este legitim sau nu o retea capcana setata de atacator. Tehnologia WLAN, adesea default, permite autentificare deschisa in care nu se necesita credibilitate pentru dispoziltivele care acceseaza WLAN. In mod evident, acest tip de acces nu este sigur si trebuie evitat in favoarea unui autentificari mutuale puternice bazate pe protocolul 802.11X definit in standardul 802.11i.

d) Protejarea traficului WLAN prin implementarea unei puternice securitati la nivelul 2

Dupa cum s-a mai discutat , standardul 802.11i/WAP2 furnizeaza criptare de nivel 2, autentificare si integritate a cadrelor WLAN Ethernet si sarcinilor utile. TKIP poate fi folosit pentru a upgrada echipamentul WLAN existent si ramas cel din urma , mai vechi. Standardul original de securitate WEP nu ar trebui utilizat pentru securizarea de nivel 2 a traficului.

e) Restrictionarea traficului dintre retele WLAN si retele cablate

Aplicatiile, protocoalele si sursa/destinatia perechilor de comunicatii ar trebui restrictionate la solicitarile minime necesare functionarii . Filtrarea de baza a adreselor MAC la nivel 2 in majoritatea punctelor de acces pentru a permite doar echipamente cunoscute si autorizate sa fie trimise mai departe de catre punctul de acces.La nivelul IP, un firewall care separa WLAN de reteaua LAN cablata poate filtra adresa sursa si adresa destinatie , cat si aplicatii specifice si porturi de serviciu. Cele mai restrictive reguli ar trebui implementate pentru firewall, si configurarea " default deny" ar trebui implementata astfel incat sa permita doar aplicatiile de trafic solicitate de catre sursa si destinatie.

f) Monitorizarea retelei WLAN in scopul detectarii incercarilor de atac

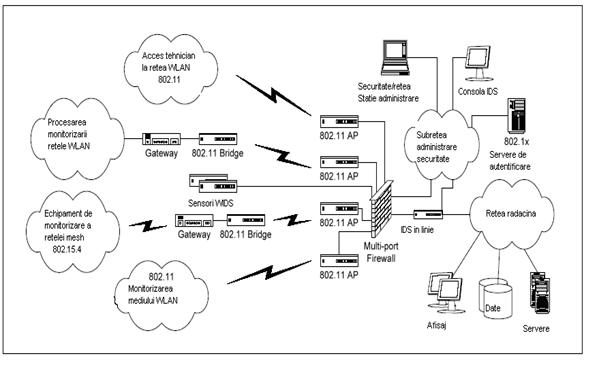

Sistemul de detectare a intruziunilor (Intrusion Detection Systems - IDS) monitorizeaza traficul si incercarile de identificare a potentialilor atacatori pe baza semnaturilor cunoscute, tiparelor de trafic, sau anomaliilor din activitatea de baza. Sunt o varietate de produse IDS pentru retele fara fir (WIDS) disponibile din punct de vedere commercial , precum si cateva care sunt in domeniul public. Produsele WIDS pot fi dedicate, sistemelor independente sau capabilitatilor integrate in AP-ul care furnizeaza acces retelei WLAN. In mod ideal, capabilitatile pentru generarea alarmelor si centralizararea logurilor ar trebui implementata. In figura de jos este un exemplu conceptual de principii arhitecturale pentru retele fara fir. Arata cateva retele WLAN operand in domeniul industrial care sunt segmentate de altele si de reteaua "backbone" utilizand porturi dedicate si multi-porturi firewall. AP-ul ar trebui sa furnizeze filtrare de nivel 2 pe adresele MAC autorizate si ar trebui sa nu permita traficul intre WLAN-uri. Un segment separat de retea pentru servicii de securitate (precum autentificarea 802.11X si alertarile IDS) si administrare de securitate sunt illustrate pentru a emfaza importanta controlului configurarii accesului la echipamente in retea.

Un IDS atat pentru retele wireless cat si cablate este utilizat pentru a monitoriza activitatea suspicioasa si alertele cu privire la posibile atacuri. Segmentele retelei WLAN ilustrate exemplifica aplicatii wireless in mediul industrial(Figura 4.9). Doua retele WLAN configurate in modul "bridge" sunt ilustrate, unul care leaga o retea fara fir, configuarata mesh, de mica putere, si alta o retea cablata. Un WLAN pentru accesul mobil al tehnicianului este de asemenea o parte a exemplului.

Figura 4.8 Exemplu de mediu industrial ilustrand principii arhitecturale de securitate in WLAN

|

Politica de confidentialitate |

| Copyright ©

2025 - Toate drepturile rezervate. Toate documentele au caracter informativ cu scop educational. |

Personaje din literatura |

| Baltagul – caracterizarea personajelor |

| Caracterizare Alexandru Lapusneanul |

| Caracterizarea lui Gavilescu |

| Caracterizarea personajelor negative din basmul |

Tehnica si mecanica |

| Cuplaje - definitii. notatii. exemple. repere istorice. |

| Actionare macara |

| Reprezentarea si cotarea filetelor |

Geografie |

| Turismul pe terra |

| Vulcanii Și mediul |

| Padurile pe terra si industrializarea lemnului |

| Termeni si conditii |

| Contact |

| Creeaza si tu |