Securitatea comunicatiilor prin firewall

Mediul de securitate

O retea de calculatoare este o structura deschisa la care se pot conecta noi tipuri de echipamente. Acest lucru conduce la o largire necontrolata a cercului utilizatorilor cu acces nemijlocit la resursele retelei.

Vulnerabilitatea retelelor se manifesta pe doua planuri:

-posibilitatea modificarii sau distrugerii informatiei, adica atacul la integritatea ei fizica;

-posibilitatea folosirii neautorizate a informatiilor, adica scurgerea lor din cercul de utilizatori stabilit.

Trebuie avute in vedere, cu prioritate, doua aspecte legate de securitatea informatica:

-integritatea resurselor unei retele, adica disponibilitatea lor indiferent de defectele de functionare, hard sau soft, de incercarile ilegale de sustragere a informatiilor precum si de incercarile de modificare a informatiilor;

-caracterul privat, adica dreptul individual de a controla sau influenta ce informatie referitoare la o persoana, poate fi memorata in fisiere sau baze de date si cine are acces la aceste date.

O retea sigura este aceea in ale carei componente (resurse si operatii) se poate avea incredere, adica furnizeaza servicii de calitate si corecte. Deoarece o retea este alcatuita din componente diferite ea reprezinta o zona convenabila pentru diferite atacuri sau operatii ilegale, lucru care conduce la concluzia ca protectia a devenit unul din aspectele operationale vitale ale unei retele.

Securitatea si in special caracterul privat trebuie sa constituie obiectul unei analize atente in cazul retelelor.

1 Atacuri asupra retelelor de calculatoare

1.1 Atacuri din retea - Virusii

Sistemele conectate la Internet sau la o alta retea sunt in pericol de a fi atacate. Un computer dintr-o retea poate fi atacat de un computer din retea. In aproape toate cazurile, aceste atacuri constau din secvente de cod trimise prin retea pe echipamentul vizat si executarea lui. Cum tot mai multe computere se conecteaza la Internet, probabilitatea ca un asemenea atac sa se declanseze este in continua crestere.

1.1.1 Potentialul virusilor

Deoarece virusul este doar un program, poate afisa un mesaj, o imagine pe ecran, canta muzica sau altceva inofensiv. Din pacate, poate sa stearga, modifice, distruga sau sa fure fisiere (trimitandu-le de exemplu prin e-mail). Santajul este de asemenea o posibilitate. Nu e greu de imaginat situatia in care programul virus cripteaza toate fisierele de pe disc si apoi afiseaza un mesaj de santaj Un alt lucru pe care un virus poate sa iI faca este sa faca computerul de nefolosit atata timp cat virusul ruleaza. Acesta este un atac de tipul denial of service. Scopul urmarit in general la aceste atacuri este consumarea resurselor, ca CPU, sau umplerea discului cu informatie inutila. De exemplu, urmatoarea secventa de cod poate bloca orice sistem UNIX.

main(

Acest program creaza procese pana cand tabela de procese este plina, blocand astfel pornirea altor procese. Ne putem imagina un virus care infecteaza toate programele din sistem cu acest cod. Pentru a nu se ivi acesta problema, multe sisteme UNIX moderne limiteaza numarul de procese-fiu pe care un proces iI poate avea la un moment dat.

Chiar mai rau decat atat, un virus poate distruge hardware. Multe computere au BIOS-ul intr-o memorie flash ROM care poate fi rescrisa. Un virus poate rescrie flash-ul cu informatii inutile astfel incat computer-ul nu mai porneste. Daca flash-ul este intr-un soclu, problema se poate rezolva prin deschiderea carcasei si inlocuirea chip-ului. Daca chip-ul este integrat pe placa de baza probabil ca intreaga placa este compromisa.

De asemenea, un virus poate fi creat pentru o anume tinta. O companie ar putea crea un virus care verifica daca este rulat pe un computer al companiei concurente si daca administratorul sistemului nu este logat. Daca aceste doua conditii sunt indeplinite, isi poate incepe actiunea devastatoare la compania concurenta. Daca cele doua conditii nu sunt indeplinite, nu face nimic si astfel este mai greu de detectat.

Un alt exemplu de virus tintit poate fi un virus creat de un vice-presedinte al unei companii si apoi lansat in LAN. Virusul verifica daca este rulat pe computerul presedintelui companiei si, in caz afirmativ, gaseste un raport si schimba doua celule aleator alese intre ele. Mai devreme sau mai tarziu presedintele va lua o decizie proasta pe baza acelui raport si probabil va fi concediat, iar vice-presedintele va avea de castigat.

1.1.2 Cum functioneaza virusii

X scrie un virus, probabil in limbaj de asamblare si apoi iI insereaza intr-un program de pe computerullui folosind un program utilitar numit drooper. Acel program infectat este apoi raspandit: fie postat pe un forum, fie intr-o colectie de software gratuit pe Internet. Programul poate fi orice de la un joc extraordinar pana la o varianta piratata a unui software, sau orice altceva care este considerat a fi tentant, necesar si de actualitate. Persoanele incep apoi sa descarce programul infectat.

Odata instalat pe computerul victimei, virusul nu face nimic pana programul infectat nu este executat. Odata pornit, virusul va infecta alte programe de pe computerul utilizatorului, replicandu-se. In multe cazuri, actiunea destructiva nu se declanseaza decat dupa ce a trecut o perioada de timp de la data infectarii, creatorul virusului dorind sa fie sigur ca virusul a fost raspandit pe o arie extinsa inainte de a fi raportat. Data aleasa ar putea trimite un mesaj politic.

In functie de ce anume infecteaza, virusii se pot clasifica in:

virusi companion - sunt o categorie de virusi care infecteaza fisiere de tip .EXE prin crearea unui fisier COM avand acelasi nume si continand codul vira!. Se speculeaza o anumita caracteristica a sistemului DOS prin care, daca doua programe, unul de tip .EXE si celalalt de tip .COM, au acelasi nume, atunci se executa mai intai fisierul de tip .COM.

virusi de programe executabile - isi insereaza propriul cod langa sau in locul programului infectat.

virusi rezidenti (in memorie) - sunt o categorie de virusi care se autoinstaleaza in memorie, astfel incat, chiar mult timp dupa ce un program infectat a fost executat, se poate inca sa se infecteze un fisier, sa se invoce o rutina 'trigger' (de declansare a unei anumite actiuni) sau sa se monitorizeze activitatea sistemului.

virusi de boot - sunt tip de virusi care distrug starea initiala a procesului de incarcare suprascriind sectorul de boot al sistemului de operare

virusi de driver-e - infecteaza driver-ele sistemului de operare, care sunt programe executabile rezidente pe disc ce se incarca la pornirea sistemului. Astfel virusul de driver va fi incarcat si rulat in mod oficial

macro-virusi - sunt virusi creati in limbaj Visual Basic pentru Microsoft Office. Virusul va fi rulat la o actiune specifica asupra unui document care contine un macro infectat

virusi de cod sursa - insereaza in codul programului infectat referinte spre o biblioteca in care se afla de fapt actiunea distrugatoare a virusului.

Sunt mai multe posibilitati de distribuire. Metoda clasica este ca X sa faca upload programului infectat pe un site Web shareware. Intr-un final, cineva va descarca programul si iI va rula. In acest moment exista mai multe variante. Pentru inceput, virusul probabil ca va infecta mai multe fisiere pe disc pentru cazul in care victima va distribui unele dintre aceste fisiere unui prieten. De asemenea, poate incerca sa infecteze sectorul de boot al discului. Odata ce sectorul de boot a fost infectat este relativ usoara pornirea unui virus rezident in memorie la urmatoarele boot-ari.

In plus, virusul poate verifica daca exista vreo discheta in unitatea de dicheta, iar in caz afirmativ sa ii infecteze fisierele si sectoarele de boot. Discurile flexibile sunt o tinta buna pentru ca trec de la un computer la altul mai des decat discurile fixe. Daca sectorul de boot al dischetei este infectat si acel disc este folosit ulterior la boot-are pe un alt computer, virusul poate infecta si fisierele si sectorul de boot pe acea masina. In trecut, cand dischetele erau principala metoda (mediu) de transmitere a datelor, acesta era mecanismul de imprastiere al virusilor.

Astazi, X are mai multe optiuni. Virusul poate fi scris in asa fel incat sa verifice daca computerul este intr-o LAN, lucru absolut normal daca echipamentul apartine unei companii sau universitati. Virusul poate apoi sa inceapa infectarea fisierelor neprotejate de pe serverele conectate la acest LAN.

Infectia nu va afecta fisierele protejate; pentru a le infecta si pe acestea programele deja infectate ar trebui determinate sa se manifeste in mod ciudat. E foarte probabil ca un utilizator care ruleaza un asemenea program sa ceara ajutor admnistratorului. Administratorul va incerca programul sa vada ce se intampla. Daca administratorul face acest lucru in timp ce este logat ca superuser, virusul poate infecta executabilele sistemului, driver-ele, sistemul de operare si sectoare de boot. E nevoie doar de o mica greseala din partea administratorului si toate echipamentele din LAN sunt compromise. Adeseori calculatoarele din reteaul LAN au dreptul sa se conecteze remote la alte calculatoare din Internet sau dintr-o retea privata, sau chiar dreptul de a executa cod pe acele masini fara a se loga. Aceasta abilitate este o sansa in plus pentru virusi ca sa se raspandeasca. Astfel, o mica greseala poate infecta firma intreaga.O alta varianta de a raspandi un virus este de a posta programul infectat pe site-uri Web sau pe BBS (Buletin Board System) de unde sa poata fi descarcate cu usurinta. O alta varianta este crearea unei pagini Web care poate fi vizualizata doar dupa instalarea unui plugin special, care de asemenea este virusat. O alta metoda este infectarea atasamentului unui document si apoi expedierea lui prin e-mail la multe persoane sau postarea pe un forum. Dand click pe atasament, victimele vor raspandi virusul pe propriile calculatoare. Virusul poate consulta apoi agenda utilizatorului si se poate expedia prin email tuturor persoanelor din agenda, furnizand de obicei un subiect aparent credibil ca:

Subject: Schimbare de planuri

Subject: Re: Ultimul mail

Subject: Re: Poza

Subject: Sunt bolnav

Subject: I love you

Cand mail-ul ajunge la destinatie, receptorul vede ca expeditorul este un prieten sau coleg si nu se asteapta la ce va urma. Odata ce e-mail-ul a fost deschis este prea tarziu. Asa functiona virusul '1 I LOVE YOU' care s-a raspandit in iunie 2000 si a provocat pagube de un miliard de dolari.Metode de aparareVirusii devin o problema din ce in ce mai serioasa pentru tot mai multi utilizatori. Virusii se regasesc in diferite forme, inclusiv ca virusi rezidenti in memorie, virusi de boot si macro-virusi. Folosirea unui program antivirus pentru detectarea semnaturilor virusilor este folositoare, dar virusii cu adevarat reusiti isi pot cripta si modifica codul la fiecare copiere, facand astfel detectia foarte dificila. Unele produse antivirus functioneaza nu prin cautarea semnaturilor de virusi ci prin cautarea unui comportament suspicios. Evitarea virusilor este o metoda mult mai buna decat incercarile de dezinfectare ulterioare. In concluzie, este recomandat sa nu se incarce si sa nu se execute programe a caror provenienta este necunoscuta si a caror autenticitate este indoielnica.Securitatea comunicatiilorInainte de a discuta solutii la problemele de securitate de la nivelul retelelor de calculatoare, se impune o localizare a nivelului OSI si a protocolului in care aceasta securitate este implementata. Probabil ca nu este localizata doar intrun singur loc. Fiecare nivel are ceva de contribuit la securitatea retelei. In nivelul fizic, ascultarea liniilor poate fi descurajata prin incapsularea liniilor de transmisie in tuburi sigilate presurizate cu un anumit gaz. Orice incercare de a penetra tubul va determina o emisie de gaz, reducand presiunea si declansand alarma. Unele sisteme militare folosesc aceasta tehnica.

La nivelul legaturii de date, pachetele unei linii punct-la-punct pot fi criptate de cum parasesc o masina si decriptate cand ajung la o alta. Toate detaliile pot fi implementate la nivelul legaturii de date, cu aducerea la cunostinta a nivelelor superioare. Totusi, solutia nu este viabila daca pachetele trebuie sa parcurga mai multe routere, pentru ca pachetele vor trebui decriptate la fiecare router, lasandu-le vulnerabile in fata atacurilor din interiorul routerului. De asemenea, nu permite ca anumite sesiuni sa fie protejate (de exemplu acele sesiuni care implica achizitionarile on-line cu carti de credit) si altele nu. Fara nici o indoiala, aceasta metoda de criptare a legaturii poate fi aplicata unei retele relativ simplu si de obicei cu folos.La nivelul retea, firewall-urile pot fi instalate pentru a 'tine' pachetele dorite si a 'arunca' pe cele nedorite. IPsec (IP security) functioneaza la acest nivel. La nivelul transport, intreaga conexiune poate fi criptata, cap la cap, adica proces la proces. Pentru maxima securitate este necesara securitate cap la cap. Probleme ca autentificarea utilizatorului si non-repudierea pot fi tratate la nivelul aplicatie.

2 IP-sec

IETF7 cunostea de multi ani ca Internetul avea brese pe partea de securitate. Aplicarea securitatii nu era o chestiune usoara mai ales ca au avut loc discutii legate de locul in care aceasta se va realiza. Majoritatea expertilor de securitate credeau ca Internet-ul poate fi foarte sigur doar cu criptare si verificare a integritatii pachetelor la nivelul aplicatie. Astfel procesul sursa ar fi criptat informatiile si le-ar fi trimis la procesul destinatie unde ar fi fost decriptate. Orice incercare de falsificare, chiar din partea altui sistem de operare, realizata intre aceste doua procese ar fi fost descoperita. Problema acestei abordari consta in faptul ca toate aplicatiile trebuiau modificate in concordanta cu noile prevederi. Din aceasta cauza, urmatoarea abordare a fost ca securitatea sa fie implementata la nivelul transport sau intre nivelul aplicatie si nivelul transport, tocmai ca aplicatiile sa nu trebuiasca sa fie modificate.

Modelul IPsec (IP security) este o platforma pentru servicii, algoritmi si granularitati multiple care a raspuns acestor cereri. Necesitatea serviciilor multiple se explica prin faptul ca nu toti utilizatorii doresc sa plateasca pretul pentru a avea toate serviciile tot timpul, asa ca acestea sunt disponibile la cerere. Serviciile importante sunt secretizarea, integritatea datelor si protejarea impotriva atacurilor replay (in care un intrus repeta o conversatie). Toate aceste servicii sunt bazate pe algoritmi de criptare cu cheie simetrica pentru ca performanta la acest nivel este cruciala.

Necesitatea algoritmilor multipli se justifica prin faptul ca algoritmi care astazi sunt considerati siguri, in viitor se pot dovedi mai putin siguri. Realizand IPsec independent de algoritm, platforma poate functiona chiar daca un anumit algoritm nu va mai fi eficient.

Motivul pentru existenta granularitatilor multiple este acela de a permite, de exemplu, protejarea unei singure conexiuni TCP, a intregului trafic intre doua servere sau a intregului trafic dintre doua router-e.Un aspect important al IPsec este ca nu este orientat pe conexiune desi se afla la nivelul IP. De fapt, pentru a dispune de securitate trebuie stabilita o cheie - de fapt tot o conexiune. O 'conexiune' in contextul Ipsec se numeste SA (security association). OSA este o conexiune simplex care are asociat un identificator de securitate. Daca este necesara siguranta traficului in ambele sensuri atunci sunt necesare doua SA. Identificatorii de securitate sunt transportati in pachete transmise pe aceste conexiuni sigure si sunt folositi la cautarea de chei si alte informatii relevante dintr-un pachet securizat. IP-sec poate fi utilizat in doua moduri: modul transport si modul tunel. Pentru fiecare dintre dintre aceste doua moduri s-au definit doua noi header-e: AH (Authentication Header) si ESP (Encapsulating Security Payload).Virtual Private Network (VPN).

Multe firme si corporatii s-au extins cu reprezentante si birouri in multe orase si in mai multe tari. In trecut, inainte de retelele de publice, era normal pentru aceste companii sa inchirieze liniile telefonice dintre locatiile lor. Unele companii inca o fac. O retea constituita din computere si linii telefonice inchiriate este o retea privata.

Retelele private functioneaza bine si sunt foarte sigure. Daca singurele linii disponibile sunt cele inchiriate, atunci nu poate exista trafic cu exteriorul iar intrusii trebuie ca efectiv sa asculte liniile. Problema retelelor private este costul ridicat al chiriilor liniilor telefonice. Cand a aparut Internetul multe companii au dorit sa 'comute' pe solutia retelelor publice, dar fara a renunta la securitatea retelei private.

Aceasta cerinta a determinat aparitia VPN (Virtual Private Network) care sunt retele construite pe baza retelelor publice dar cu majoritatea proprietatilor retelelor private.

VPN se poate implementa prin echiparea fiecarei locatii cu firewall-uri pentru crearea de tunele prin Internet intre toate locatiile. Daca se foloseste IPsec pentru tunelare, atunci se poate agrega tot traficul dintre doua locatii Intr-un singur SA autentificat si criptat, care poate asigura controlul integritatii, secretizarea si chiar o imunitate considerabila in fata analizelor de trafic.

Fiecare firewall negociaza parametri SA, inclusiv serviciile, modurile, algoritmii si cheile. Desi router-ele pot implementa functii VPN, se prefera firewall-urile pentru a face o distinctie clara intre companie si Internet. O combinatie raspandita este firewall cu VPN ce utilizeaza IPsec cu ESP in mod tunel.

Filtrarea traficului dintre cele doua retele (interna si externa) se face dupa anumite criterii si poate viza: adresele IP sursa si destinatie ale pachetelor de informatii vehiculate - address filtering, sau poate viza doar anumite porturi si protocoale utilizate (HTTP, FTP sau tel net) - protocol filtering.

Totusi, un firewall de retea nu poate administra transferul de date efectuat de catre un utilizator ce foloseste o legatura la Internet de tip dial-up, ocolind procedurile de securitate si implicit firewall-ul in sine.

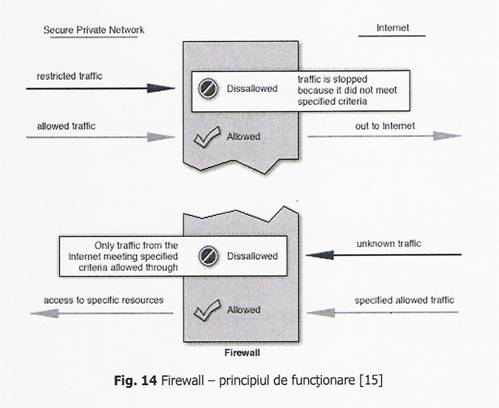

3 Cum functioneaza un firewall

3.1 Ce poate face un firewall:

monitorizeze caile de patrundere in reteaua privata, permitand in felul acesta o mai buna monitorizare a traficului si deci o mai usoara detectare a incercarilor de infiltrare;

-blocheze la un moment dat traficul in si dinspre reteaua Internet;selecteze accesul in spatiul privat pe baza informatilor continute in pachete;

-permita sau interzica accesul la reteua publica, de pe anumite statii specificate;

-nu in cele din urma, poate izola spatiul privat de cel public si realiza interfata intre cele doua.

De asemenea, o aplicatie firewall nu poate:

-interzice importul/exportul de informatii daunatoare vehiculate ca urmare a actiunii rautacioase a unor utilizatori apartinand spatiului privat (ex: casuta postala si atasamentele);

-interzice scurgerea de informatii de pe alte cai care ocolesc firewall-ul(acces prin dial-up ce nu trece prin router);

-apara reteaua privata de userii ce folosesc sisteme fizice mobile de introducere a datelor in retea (USB Stick, discheta, CD etc.);

-preveni manifestarea erorilor de proiectare ale aplicatiilor ce realizeazadiverse servicii, precum si punctele slabe ce decurg din exploatareaacestor greseli.

3.2 Tipuri de firewall

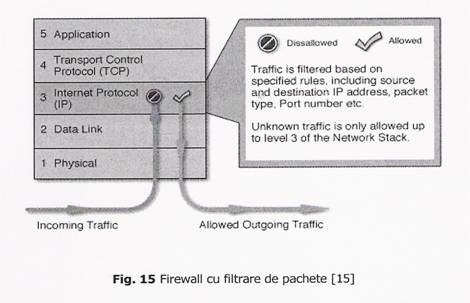

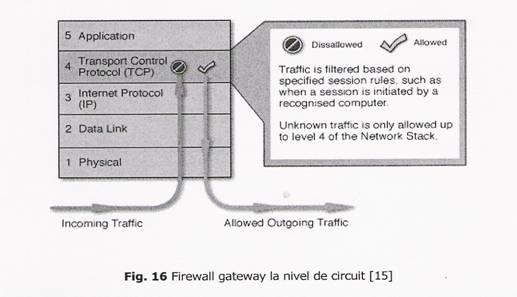

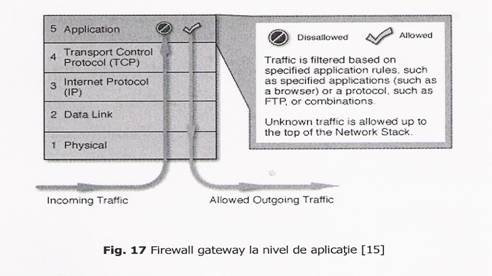

In functie de nivelul la care opereaza, firewall-urile pot fi impartite in patru categorii: firewall cu filtrare de pachete, firewall gateway la nivel de circuit, firewall gateway la nivel de aplicatie si firewall cu inspectie multistrat.

3.2.1 Firewall-ul cu filtrare de pachete (Packet Filtering Firewalls) - fig.15 functioneaza la nivelul de retea al modelului 051 si respectiv la nivelul IP al modelului TCP/IP. Are ca principiu de functionare analizarea sursei de provenienta si destinatiei fiecarui pachet de date in parte, acceptand sau blocand traficul derulat de acestea. Aceste firewall-uri fac parte - de cele mai multe ori - din componenta de retea numita router si reprezinta cea mai ieftina solutie din punct de vedere financiar cu implicatii minime in performanta si functionabilitatea retelei. Punctul sau slab este incapabilitatea de a furniza o securitate ridicata prin reguli complexe de indentificare si validare a IP-urilor, motiv pentru care este indicata utilizarea impreuna cu un al doilea firewall extern care sa ofere protectie suplimentara.

3.2.2 Firewall gateway la nivel de circuit (Circuit Level Gateways) - fig.16 ruleaza la nivelul sesiune al modelului aSI si respectiv nivelul TCP al modelului TCP/IP. Acestea monitorizeaza sesiunile TCP dintre reteaua interna si/sau server si reteaua Internet. Traficul de pachete utilizeaza un server intermediar, folosind un singur port (In general portul 1080) pentru tot traficul. Acest server intermediar are un rol important in mascarea datelor si informatiilor detinute pe calculatoarele componente ale retelei private. Punctul slab al 'portilor de circuit' este reprezentat prin faptul ca acestea nu verifica pachetele ce constituie obiectul traficului cu reteaua publica, ci doar le filtreaza in functie de titlu. Totusi, acestea sunt mai sigure decat filtrarea pachetelor si mai rapide decat aplicatiile proxy, desi sunt cel mai putin intalnite.

3.2.3 Firewall

gateway la nivel de aplicatie (Application Level Gateways sau Proxies) -

fig.17 - sunt cele mai complexe solutii firewall si, totodata,

cele mai scumpe. Pot functiona la nivel de aplicatie al modelului OSI. Acestea, verifica

pachetele de date si blocheaza accesul celor care nu respecta

regulile stabilite de proxy. Astfel, daca avem de-a face cu un proxy de

web, acesta nu va permite niciodata accesul unui trafic pe protocol de ftp

sau tel net. Serverul local va vedea aceasta solutie firewall ca pe

un simplu client, in timp ce reteaua publica iI va recepta ca fiind

insasi serverul. Totodata, proxy-urile de

aplicatie pot creea fisiere de tip log cu activitatea

utilizatorilor din retea sau pot monitoriza autentificarile acestora,

oferind si o verificare de baza a pachetelor transferate cu ajutorul

antivirusului incorporat.

3.2.3 Firewall

gateway la nivel de aplicatie (Application Level Gateways sau Proxies) -

fig.17 - sunt cele mai complexe solutii firewall si, totodata,

cele mai scumpe. Pot functiona la nivel de aplicatie al modelului OSI. Acestea, verifica

pachetele de date si blocheaza accesul celor care nu respecta

regulile stabilite de proxy. Astfel, daca avem de-a face cu un proxy de

web, acesta nu va permite niciodata accesul unui trafic pe protocol de ftp

sau tel net. Serverul local va vedea aceasta solutie firewall ca pe

un simplu client, in timp ce reteaua publica iI va recepta ca fiind

insasi serverul. Totodata, proxy-urile de

aplicatie pot creea fisiere de tip log cu activitatea

utilizatorilor din retea sau pot monitoriza autentificarile acestora,

oferind si o verificare de baza a pachetelor transferate cu ajutorul

antivirusului incorporat.

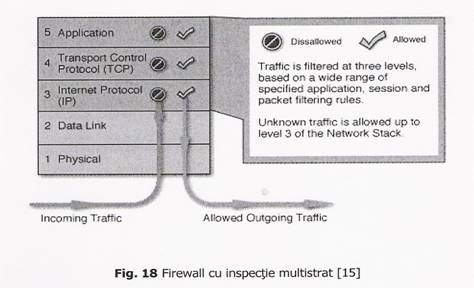

3.2.4 Firewall-ul cu inspectie multistrat (Stateful Multilayer Inspections) - fig.18 - combina toate caracteristicile descrise mai sus, filtrand traficul la toate cele trei nivele ale modelului TCP/IP. Se bazeaza pe algoritmi proprii de recunoastere si aplicare a politicilor de securitate spre deosebire de o aplicatie proxi standard. Inspectia multinivel ofera un inalt grad de securitate, performante bune si o transparenta oferita end-user-ilor. Este bine de mentionat faptul ca, fiind deosebit de complexa, se poate transforma usor intr-o arma impotriva retelei pe care o protejeaza atunci cand nu este administrata de personal competent si bine pregatit. Pretul acestui tip de firewall este cel mai ridicat dintre toate cele patru prezentate.

Firewall-ul este o parte integranta a programului de securitate, dar nu este un program de securitate de sine statator.

Securitatea implica:

-integritatea datelor (au fost modificate?);

-integritatea serviciului sau aplicatiei (serviciul este disponibil si functioneaza conform specificatiilor?);

-confidentialitatea datelor (le-a vazut cineva?);

-autentificare (sunt chiar cine pretind a fi?);

Securitatea oferita de firewall se refera doar la integritatea datelor, confidentialitatea si autentificarea datelor care se afla in spatele unui firewall. Orice informatie care trece pe langa firewall poate fi tinta unor atacuri care nu tin de controlul firewall-ului. De aceea este necesara o atentie sporita in elaborarea programului de securitate care ar trebui sa includa un firewall, dar care nu trebuie sa fie limitat la acesta.

3.3 Politici de securitate pentru firewall-uri

O politica de conectare la retea ar trebui sa descrie tipurile de dispozitive pentru care permitem conectarea la retea. De exemplu, chiar daca in mod sigur vrem sa permitem conectarea la retea a unor servere de retea si a unor statii de lucru pentru utilizatori, s-ar putea sa nu dorim conectarea unui server de terminale echipat cu un bane de modemuri. In mod similar, politica de conectare la retea ar trebui sa detalieze modul in care trebuie configurate sistemele permise in retea. Aceasta politica ar putea include si elemente cum ar fi:

Modul in care trebuie instalat sistemul de operare, ce functii trebuie utilizate si detalii despre modul in care trebuie configurate sistemul de operare si aplicatiile.

Unde pot fi instalate in cadrul retelei (subreteaua fizica) anumite tipuri de sisteme si modul in care sunt tratate problemele de adresare in retea.

Software-ul de protectie impotriva virusilor trebuie instalat si actualizat regulat, dupa cum este nevoie.

Drepturile utilizatorilor si protectiile resurselor puse la dispozitie de sistemul de operare trebuie configurate intr-un mod specificat.

Procedurile care trebuie parcurse pentru a obtine un cont nou de utilizator si, ca un subiect similar, procedurile care trebuie parcurse la dezactivarea unui cont de utilizator.

Instalarea de componente hardware sau software suplimentare, neaprobate de administratorul de retea (sau de alta autoritate responsabila), este strict interzisa.

Desigur, aceasta nu este o lista completa. Ar trebui sa ne bazam pe continutul politicii specifice de conectare la retea. De exemplu, daca avem utilizatori cu calculatoare laptop, le vom permite sa se conecteze la. Daca permitem conectarea calculatoarelor laptop la retea, este configurat fiecare laptop cu o adresa specifica de retea sau utilizam protocolul DHCP pentru configurarea retelei. Mai mult, ii yom permite utilizatorului sa conecteze laptopul si la alte retele, cum ar fi reteaua unui client, atunci dind se afla in deplasare. De asemenea, politica de conectare la rete a ar trebui sa ia in considerare functiile pentru care sunt utilizate anumite calculatoare. Chiar daca am putea permite unui departament sa configureze un server Web sau un server FTP, politica ar trebui sa specifice clar un de trebuie conectat in retea acest tip de server.

Pentru a scrie sau o politica buna de securitate sau actualiza pe cea curenta, ar trebui sa luam in considerare mai intai specificatiile din RFC 1244 Site Security Handbook"), acest ghid continand o lista de resurse comune pentru numeroase retele si descrie cateva probleme potentiale de securitate.

3.4 Politica pentru firewall

Deseori politica de securitate este confundata cu politica pentru firewall (firewall policy). Dupa ce s-a proiectat politica de securitate si s-a decis ce servicii si protocoale vor fi permise sa treaca prin firewall si in ce directie, trebuie sa se hotarasca cum va fi implementata aceasta politica in firewall. Prin proiect, un firewall foloseste reguli pentru a decide ce pachete (in cazul unui filtru de pachete) sau servicii (in cazul unui serviciu intermediar sau al unei porti de aplicatie) pot trece. Politica poate avea una dintre urmatoarele variante:

-Permite orice acces, mai putin in cazul in care a fost interzis explicit de reguli.

-Interzice orice acces, mai putin in cazul in care a fost permis explicit de reguli.

Chiar daca aceste doua politici par destul de simple si s-ar putea gandi ca nu este o diferenta prea mare intre ele, nu este asa. Daca se foloseste prima politica, trebuie creata pe firewall reguli care sa poata lua in considerare fiecare imprejurare in care ar trebui utilizata o interdictie. In afara de faptul ca pot rezulta o multime de reguli prin proiectare, aceasta politica va lasa rara protectie de fiecare data cand apare un protocol sau un serviciu nou, care nu este acoperit de regulile deja stabilite. A doua politica este mai simpla si mai sigura. Daca se interzice explicit tot traficul de retea care trece prin firewall si se ofera numai regulile necesare pentru a acorda acces prin firewall anumitor instante de care este nevoie, se poate avea un control mult mai sigur asupra firewall-ului. In acest tip de situatie, potentialul intrus trebuie sa gaseasca mijloace pentru a specula conditiile limitate care au fost stabilite pentru acordarea accesului. In continuare, se specifica caror servicii li se va permite trecerea prin firewall si in ce directie. Se poate decide acest lucru analizand in ansamblu politica de securitate. De exemplu, daca nu se permite descarcarea fisierelor din Internet, trebuie sa existe un articol in politica pentru firewall prin care sa interziceri folosirea protocolului FTP catre interior. Daca exista teama utilizatorilor care folosesc protocolul FTP pentru a trimite date confidentiale sau fisiere de program catre calculatoare din afara companiei, este nevoie de un articol care sa interzica protocolul FTP catre exterior. De asemenea, se poate restrictiona si alte servicii, cum ar fi Telnet sau HTTP. Este important sa se lucreze impreuna cu utilizatorii sau macar cu managerii lor pentru a determina ce servicii de retea sunt cu adevarat necesare. Intr-adevar, chiar daca s-ar putea decide sa se interzica in mod special serviciile FTP catre interior si catre exterior, cum s-ar mai obtine noile versiuni de software, actualizarile sau peticele? Se poate specifica interzicerea oricarui acces FTP si apoi sa se creeze o exceptie pentru un calculator gazda foarte bine securizat, care permite doar conectarea anumitor utilizatori. O alta solutie este folosirea unui calculator care nu este conectat la reteaua LAN proprie, dar care are acces la Internet pe linie telefonica, spre exemplu, si poate fi utilizat pentru o astfel de functie, intre elementele pe care se decid a fi implementate utilizand firewall-ul s-ar putea numara si urmatoarele:

Posta electronica este permisa pentru clienti catre si din Internet, insa trebuie sa treaca printr-un server SMTP securizat.

Nu este permis nici un serviciu care presupune o conexiune directa de retea intre un client intern si un serviciu extern. Orice serviciu permis trebuie sa utilizeze un server intermediar.

Accesul Telnet catre exterior este permis pentru utilizatorii din departamentul IT spre exemplu, insa este interzis tuturor celorlalti utilizatori. Nu este permis nici un acces Telnet catre interior. Utilizatorii care sunt autorizati sa se conecteze la retea de la o sursa externa folosesc un modem instalat pe un server securizat, plasat intr-o subretea ecranata.

Este interzis accesul FTP catre interior si catre exterior.. Serverele DNS dintr-o subretea securizata permit rezolvarea numelor calculatoarelor firewall si intermediar de aplicatie, insa nu li se permite sa rezolve numele pentru clientii din reteaua LAN interna. Aceasta este o lista scurta. Este usor crearea unei liste scurte daca se respecta principiul ca totul este interzis, cu exceptia lucrurilor permise explicit. Pe langa specificarea tipurilor de servicii care vor fi permise si modul in care vor fi implementate (adica server intermediar sau filtru de pachete, pentru toti utilizatorii sau pentru gazdele selectate), ar trebui sa fie inclusa in politica de firewall si elementele in care sa fie specificate cat de des sunt revazute fisierele jurnal, cum sunt configurate alarmele si asa mai departe. Se recomanda flexibilitatea atunci cand se analizeaza solicitarile utilizatorilor, insa sa nu se mearga prea departe, creand atat de multe exceptii incat firewall-ul sa devina inutil pentru orice scop practic.

3.5 Strategii de proiectare a firewall-urilor

Dupa ce s-a determinat care ar trebui sa fie cerintele de securitate pentru reteaua care se doreste a fi protejata si s-a formulat o politica bine scrisa, se poate incepe procesul de proiectare a firewall-ului. Componentele care se utilizeaza depind de tipurile de servicii pe care se doresc a fi disponibile pentru utilizatorii din reteaua LAN proprie. Serviciile care sunt alese depind de modul in care sunt legate serviciile de actiunile permise de politica de securitate.Cele doua componente de baza pe care se pot utiliza pentru a construi un firewall sunt urmatoarele:

-Un filtru de pachete.

-Un server intermediar de aplicatie.

Se poate folosi doar una dintre aceste variante sau pe ambele. Componentele pot fi implementate in diferite moduri pentru a oferi diferite niveluri de securitate. Modul in care se configureaza componentele firewall-ului poate fi considerat ca fiind arhitectura firewall-ului. Arhitecturile pe care pot fi luate in considerare sunt urmatoarele:

-Un ruter sau calculator gazda cu functia de filtrare a pachetelor

-O poarta cu doua placi de retea

-O gazda ecranata

-O subretea ecranata

Utilizarea unui filtru de pachete

In prezent, firewall-urile pot fi formate din unul sau mai multe rutere sau calculatoare gazda pe care ruleaza software de firewall ce foloseste diferite metode pentru a acorda sau a interzice accesul la si din reteaua LAN locala. Insa primul tip de firewall utilizat pe scara larga a fost un simplu ruter cu ecranare (screen ing router), care este numit in mod uzual filtru de pachete (packetfilter). Un ruter este un dispozitiv de retea configurat cu mai multe interfete si atasat la doua sau mai multe retele. Atunci cand un calculator din retea trebuie sa trimita un pachet la un calculator situat intr-o alta retea, trimite pachetul la adresa ruterului si lasa ruterul sa determine cea mai buna metoda pentru livrarea informatiilor catre destinatia finala. Ruterul ia aceste decizii in functie de informatiile de adresare pe care le gaseste in antetul pachetului. Daca ruterul determina faptul ca pachetul este destinat unei gazde care se gaseste intr-o subretea conectata direct cu una dintre propriile interfete de retea, pachetul este retransmis rapid la acea interfata, astfel incat isi poate termina calatoria. Daca ruterul determina ca pachetul nu este destinat nici uneia dintre retelele care ii sunt atasate direct, trimite pachetul catre alt ruter (urmatorul 'salt' din calatorie) care ar putea sa stie cum sa trimita pachetul catre destinatia finala. Desigur, daca ruterul nu cunoaste nici un alt dispozitiv care ar putea livra pachetul, poate sa il respinga pur si simplu si sa returneze un mesaj ICMP catre sursa, pentru a-i comunica ceva de genul 'nu puteti ajunge acolo de aici'. Un ruter cu ecranare (screen ing router) este un ruter configurat cu un set de reguli care specifica ce tip de trafic de retea este permis, intr-un sens sau in celalalt, prin interfetele de retea atasate ruterului. Cu alte cuvinte, dupa ce ruterul a decis ca poate livra pachetul (fie catre urmatorul dispozitiv, fie direct catre destinatia finala), consulta un set de reguli care ii spun daca ar trebui sa ruteze pachetul. De exemplu, sa presupunem ca ruterul receptioneaza un pachet de la o gazda de undeva din Internet care face o cerere pentru a stabili o sesiune Telnet cu o gazda din reteaua LAN interna. Desigur, ruterul decide de la inceput ca stie cum sa ruteze pachetul - il retransmite pe aceeasi interfata la care este atasata gazda destinatie, dupa ce initial a plasat adresa MAC a gazdei destinatie in pachet, astfel incat sa fie recunoscut de gazda. Insa, deoarece este un ruter de ecranare, in continuare trebuie sa fie analizate regulile. Regulile spun ca toate cererile de sesiuni Telnet sosite din exterior trebuie sa fie refuzate. Astfel, gazdele din reteaua LAN interna sunt protejate de posibila compromitere de catre un intrus care foloseste utilitarul Telnet ca metoda de patrundere. Aceasta metoda fundamentala de filtrare este numita filtrarea pachetelor independent de stare (stateless packet filtering), deoarece fiecare pachet este analizat dupa propria valoare - dupa datele pe care le contine in antet. O metoda mai noua de filtrare a pachetelor, numita filtrarea pachetelor in functie de stare (stateful packet filtering) sau inspectare in functie de stare (stateful inspection), duce procesul cu un pas mai departe, pastrand in memorie informatii care inregistreaza starea sesiunilor curente. Atunci cand este receptionat un pachet care pretinde ca este un raspuns la un pachet care a fost trimis din reteaua noastra locala catre exterior, filtrul de pachete dependent de stare verifica in tabelele sale pentru a vedea daca pachetul este intr-adevar un raspuns la o cerere trimisa anterior in exterior. Astfel, atunci cand se foloseste intr-un filtru de pachete tehnici de inspectare dependente de stare, este mult mai dificil pentru un potential intrus sa introduca in retea un pachet care contine informatii de adresare falsificate Pentru filtrarea de pachete nu este obligatoriu sa se faca cu un ruter, chiar dimpotriva, se poate face si cu un firewall, in multe cazuri, software-ul de filtrare a pachetelor care ruleaza pe un calculator gazda este de preferat unui ruter, deoarece este mai usor de folosit si are functii de inregistrare a evenimentelor. Ruterele pot fi dificil de configurat, in special cand cerintele impun un numar mare de reguli. Modificarea unui set mare de reguli poate necesita mult timp, deoarece trebuie verificata fiecare regula pentru a fi sigur ca aceasta modificare nu ridica alte probleme. De asemenea, ruterele sunt cunoscute pentru faptul ca nu poseda capabilitati de inregistrare a evenimentelor. Un produs firewall bun ofera functii detaliate de inregistrare a evenimentelor si de avertizare si uneori chiar software care poate fi utilizat pentru a analiza fisierele jurnal. Un filtru de pachete opereaza pe baza informatiilor pe care le gaseste in antetul pachetului de retea, si exista diferite produse capabile sa efectueze filtrari pe baza urmatoarelor informatii:

-Adresa IP sursa si adresa de destinatie

Protocolul (cum ar fi TCP, UDP sau ICMP)

Porturile sursa si destinatie TCP sau UDP

-Tipul mesajului, daca este ICMP

In plus, o alta informatie importanta de care dispune filtrul de pachete, care nu are legatura cu informatiile din antetul pachetului, este interfata la care ajunge pachetul. De exemplu, daca un filtru receptioneaza un pachet pe interfata care realizeaza conectarea cu reteaua externa si descopera ca pachetul are o adresa sursa care pare sa provina din reteaua locala, este clar ca va refuza acest pachet falsificat, deoarece nu ar fi posibil ca pachetul sa ajunga la interfata externa folosind aceasta adresa.

3.6 Utilizarea unei porti intermediare de aplicatii

Un filtru de pachete nu poate decat sa ia decizii bazate pe informatiile care se gasesc in antetul pachetului. Din nefericire, aceste informatii sunt, in cea mai mare parte, date de adresare si alte informatii referitoare la pachet de care are nevoie protocolul pentru a deplasa pachetul printr-un labirint de retele in vederea livrarii. Datele din antetul pachetului nu comunica filtrului de pachete detalii specifice care pot fi folosite pentru a decide in cunostinta de cauza daca pachetului ar trebui sa i se permita sa traverseze firewall-ul. De exemplu, un ruter poate determina ca scopul pachetului este un anumit protocol, cum ar fi FTP. Insa ruterul nu poate spune daca cererea de sesiune FTP este o cerere de tip 'put' (scriere) sau 'get' (aducere). Chiar daca nu se retin cererile 'get' destinate unei anumite gazde, in general nu se dorestei sa fie permisa trecerea cererilor 'put' pentru aceasta gazda. O poarta de aplicatie (application gateway) sau un server intermediar de aplicatie (application proxy) este un program software care ruleaza pe firewall pentru a intercepta traficul pentru un anumit tip de aplicatie. Software-ul intermediar intercepteaza cererile utilizatorilor din reteaua LAN proprie, de exemplu, si apoi realizeaza pentru utilizatorul respectiv o conexiune cu serverul care se gaseste in afara retelei locale. Utilizatorul intern nu realizeaza niciodata o conexiune directa cu serviciul din exterior. Programul intermediar de aplicatie actioneaza ca un intermediar si discuta cu clientul si cu serverul, distribuind informatii despre aplicatie intre acestia. Avantajul acestei solutii este acela ca intermediarul de aplicatie poate fi programat sa permita sau sa interzica traficul pe baza informatiilor continute in sectiunea cu date utile a pachetului, si nu doar pe baza informatiilor din antet. Un dezavantaj al programelor intermediare este insa acela ca sunt specifice aplicatiilor. Pentru fiecare serviciu sau aplicatie pentru care doriti sa aveti suport pe firewall trebuie dezvoltata cate o aplicatie intermediara separata. Un alt dezavantaj este acela ca software-ul client trebuie sa fie capabil sa lucreze cu aplicatia server intermediar. Majoritatea pachetelor software mai noi sunt proiectate cu aceasta caracteristica, astfel ca nu este nici o problema. De exemplu, si browserul Firefoxr produs de Mozilla, si browserul Internet Explorer produs de Microsoft va permit sa specificati servere intermediare (daca sunt utilizate in retea astfel de produse ). Pot fi facute sa lucreze chiar si programele mai vechi, care nu inteleg serverele intermediare. De exemplu, folosind Telnet, un utilizator poate sa se conecteze initial la un server intermediar si sa fie validat de acest server inainte sa i se permita sa creeze o sesiune Telnet cu o gazda externa. Aceasta metoda din doua operatii nu este la fel de buna ca metoda transparenta pusa la dispozitie de aplicatiile client care au fost programate sa lucreze cu servere intermediare. O alta zona care trebuie explorata daca se doreste adaptarea aplicatiilor astfel incat sa lucreze cu servere intermediare este folosirea programului Trusted Information Systems Internet Firewall Toolkit (FWTK) sau a unui pachet cum ar fi SOCKS. SOCKS ofera o biblioteca de programare care poate fi utilizata pentru crearea sau modificarea clientilor pentru a interactiona cu o aplicatie server intermediar SOCKS. Programul TIS Firewall Toolkit poate fi folosit pentru a crea servicii intermediare pentru numeroase servicii uzuale, cum ar fi Telnet, FTP si HTTP. O forma de server intermediar foarte raspandita in prezent este translatorul de adrese de retea (Network Address Translator, sau NAT). Acest tip de server ajuta la imbunatatirea securitatiiretelei ascunzand informatiile despre adresele reale utilizate in reteaua LAN interna. Translatorul realizeaza aceasta utilizand propria adresa IP valida atunci cand face cereri intermediare catre servicii din exterior pentru clientii din reteaua LAN interna. Un alt avantaj care face ca translatorul NAT sa fie foarte raspandit este acela ca, datorita faptului ca numai serverul intermediar trebuie sa foloseasca o adresa valida in Internet, se poate utiliza aproape orice domeniu de adrese IP pentru clientii retelei LAN interne. Deoarece spatiul de adrese din Internet se diminueaza foarte rapid, aceasta tehnica poate fi utilizata pentru a extinde reteaua LAN interna fara a fi necesara obtinerea de la inceput a unui domeniu mare de adrese de la furnizorul de servicii Internet.

3.7 Combinatii

Dupa cum se poate vedea, atat filtrele de pachete cat si serverele intermediare pot fi folosite pentru a crea un firewall, si fiecare metoda are propriile avantaje si dezavantaje. De asemenea se pot combina cele doua variante pentru a obtine o solutie mai sigura de firewall. Atunci cand se utilizeaza atat un filtru de pachete, cat si unul sau mai multe produse intermediare de aplicatie, se poate subintelege ca un firewall reprezinta mai mult un sistem decat o singura entitate.Exista mai multe metode prin care se pot combina aceste doua tehnologii. Insa, indiferent de modul in care are loc configurarea filtrul de pachete sau de modul in care se lucreaza la proiectarea unui intermediar de aplicatie, intotdeauna este posibil sa fie necesara o alta solutie. Atunci cand se proiecteaza firewall-ul, ar trebui analizate avantajele si dezavantajele fiecarei strategii pentru a decide care dintre ele se aplica mai bine cazului nostru. Pentru aceasta trebuie facuta sau revazuta politica de securitate si apoi se va alege o arhitectura de firewall prin care sa se poata oferi cea mai buna aplicare a acelei politici.La aceste strategii pot fi folosite structuri de tip gazda bastion (bastion host) si DMZ. Acesti termeni descriu componente importante ale firewall-ului care, atunci cand sunt folosite corespunzator, pot sa vina in intampinarea unui firewall securizat. Un alt lucru important intr-un mediu securizat este ca si in cazul existentei unui server intermediar sa mai fie instalat cel putin un filtru de pachete, ca in cazul in care serverul proxy 'pica', filtrul de pachete sa poata asigura un minim de protectie.

3.8 Utilizarea unui calculator gazda cu doua placi de retea

Un ruter care conecteaza reteaua la Internet trebuie sa aiba cel putin doua interfete de retea. Una este folosita pentru conectarea la reteaua LAN proprie, iar cealalta realizeaza conexiune a cu lumea exterioara. Fiecare interfata de retea are o adresa IP unica. Pe baza regulilor pe care sunt stabilite, ruterul ia decizii referitoare la pachetele care trebuie retransmise de la o interfata la alta. O gazda cu doua placi de retea (dual-homed host) functioneaza intr-un mod asemanator. Un calculator este configurat cu doua interfete de retea si, la fel ca ruterul, un adaptor este conectat la reteaua LAN interna, iar celalalt realizeaza conexiunea la Internet (vezi figura 3.5). Insa, spre deosebire de un ruter, multe sisteme de operare recunosc faptul ca au fost instalate doua adaptoare si retransmit automat pachetele de la o interfata la cealalta daca trebuie efectuata aceasta operatie pentru a livra pachetul la destinatie. Cu alte cuvinte, gazda cu doua placi de retea functioneaza ca un ruter. Aceasta functie de rutare se numeste in mod obisnuit retransmisie IP (IP forwarding) si trebuie dezactivata daca se doreste folosirea calculatorului ca o componenta a firewall-ului.

|

Politica de confidentialitate |

| Copyright ©

2025 - Toate drepturile rezervate. Toate documentele au caracter informativ cu scop educational. |

Personaje din literatura |

| Baltagul – caracterizarea personajelor |

| Caracterizare Alexandru Lapusneanul |

| Caracterizarea lui Gavilescu |

| Caracterizarea personajelor negative din basmul |

Tehnica si mecanica |

| Cuplaje - definitii. notatii. exemple. repere istorice. |

| Actionare macara |

| Reprezentarea si cotarea filetelor |

Geografie |

| Turismul pe terra |

| Vulcanii Și mediul |

| Padurile pe terra si industrializarea lemnului |

| Termeni si conditii |

| Contact |

| Creeaza si tu |