Protectia informatiilor casificate in Economie

I. CADRUL GENERAL DE REGLEMENTARE IN DOMENIUL PROTECTIEI INFORMATIILOR CLASIFICATE

I. ASPECTE GENERALE

INFORMATIE - cunostinte care pot fi transmise sub orice forma

INFORMATIE CLASIFICATA NATO toate informatiile clasificate de natura politica, militara si economica, vehiculate in cadrul NATO, elaborate in cadrul structurilor NATO sau primite de la statele membre ori de la alte organizatii internationale (cf. H.G. 353/2002)

CLASIFICAREA INFORMATIILOR - incadrarea informatiilor intr-o clasa si nivel de secretizare

DOCUMENT - suport fizic pe care sunt stocate informatii

DOCUMENT CLASIFICAT NATO document care contine informatii clasificate NATO

CATEGORII DE INFORMATII

- informatii clasificate - acele informatii care necesita protectie impotriva dezvaluirii neautorizate si care poarta identificatori specifici in acest sens

- informatii neclasificate - care nu sunt destinate publicului si care sunt protejate prin masuri interne, specifice fiecarei organizatii

- informatii de interes public - orice informatie care priveste activitatile sau rezulta din activitatile unei autoritati publice sau institutii publice (Legea nr. 544/2001 privind liberul acces la informatiile de interes public)

INFORMATIILE CLASIFICATE

- informatii clasificate nationale

- informatii clasificate NATO

CATEGORII DE INFORMATII CLASIFICATE NATIONALE

INFORMATIILE SECRET DE STAT, cu nivelurile de secretizare:

n SECRET - informatii a caror divulgare este de natura sa produca daune securitatii nationale

n STRICT SECRET - informatii a caror divulgare este de natura sa produca daune grave securitatii nationale

n STRICT SECRET DE IMPORTANTA DEOSEBITA - informatii a caror divulgare este de natura sa produca daune de o gravitate exceptionala securitatii nationale

INFORMATIILE SECRET SE SERVICIU - informatii a caror divulgare este de natura sa determine prejudicii unei persoane juridice de drept public sau privat

INFORMATIILE CLASIFICATE NATO

Nivelurile de secretizare:

n COSMIC TOP SECRET (CTS): informatii a caror divulgare este de natura sa produca NATO prejudicii deosebit de grave;

n NATO SECRET (NS): informatii a caror divulgare este de natura sa produca NATO prejudicii grave;

n NATO CONFIDENTIAL (NC): informatii a caror divulgare este de natura sa produca NATO prejudicii;

n NATO RESTRICTED (NR): informatii a caror divulgare poate afecta interesele si eficacitatea NATO.

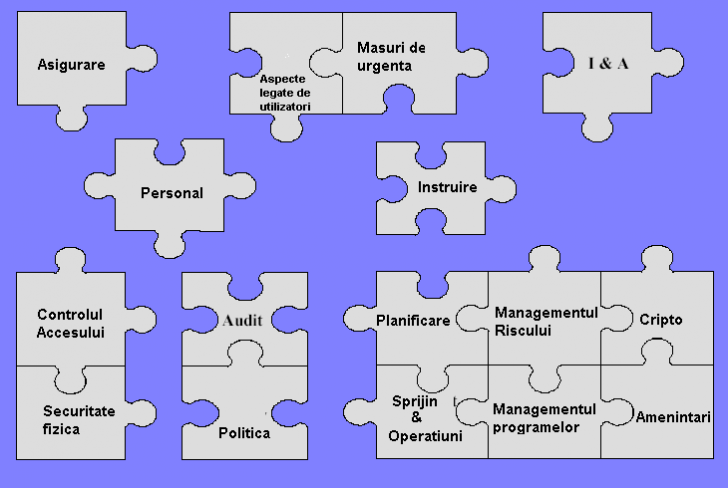

PROTECTIA INFORMATIILOR CLASIFICATE

- reprezinta totalitatea masurilor care asigura CONFIDENTIALITATEA, INTEGRITATEA si DISPONIBILITATEA informatiilor clasificate

- Se realizeaza prin actiuni de:

PREVENIRE (impiedicarea accesului neautorizat, a alterarii continutului, a deteriorarii, pierderii sau distrugerii neautorizate)

COMBATERE (identificarea si blocarea actiunilor sau tentativelor vizand accesul neautorizat, alterarea continutului, deteriorarea, pierderea sau distrugerea neautorizata)

CONTROLUL CONSECINTELOR (recuperarea informatiilor clasificate, intrate in posesia unor persoane neautorizate, eventual oprirea diseminarii acestora, a celor supuse alterarii, deteriorarii sau pierderii, precum si inlaturarea vulnerabilitatilor si raspunderea legala)

- Se realizeaza prin instituirea

Sistemului national de protectie a informatiilor clasificate - SNPIC

(Art. 1 din Legea nr. 182/2002)

In functie de natura lor, masurile de protectie se refera la:

o PROTECTIA JURIDICA (ansamblul dispozitiilor legale in vigoare care reglementeaza protectia informatiilor clasificate)

o PROTECTIA PRIN MASURI PROCEDURALE (ansamblul reglementarilor prin care emitentii si detinatorii de informatii clasificate stabilesc masurile interne de lucru si de ordine interioara destinate realizarii protectiei informatiilor)

o PROTECTIA FIZICA (ansamblul activitatilor de paza, securitate si aparare, prin masuri si dispozitive de control fizic si prin mijloace tehnice a informatiilor clasificate)

o PROTECTIA PERSONALULUI (ansamblul masurilor de verificare a persoanelor care au acces la informatii clasificate)

Din punct de vedere al obiectivelor urmarite, masurile de protectie se aplica in domeniile:

o SECURITATEA PERSONALULUI

o SECURITATEA FIZICA

o SECURITATEA INFORMATIEI

o SECURITATEA INDUSTRIALA

o INFOSEC

II. LEGISLATIA NATIONALA IN DOMENIU

Enumerarea actelor normative in vigoare

Legea nr. 182/2002 privind protectia informatiilor clasificate, modificata de Ordonanta de urgenta a Guvernului nr. 16/2005

Ordonanta de urgenta a Guvernului nr. 153/2002 privind organizarea si functionarea ORNISS, aprobata prin Legea nr. 101/2003

Legea nr. 22/2004 pentru aderarea Romaniei la Tratatul Atlanticului de Nord, semnat la Washington la 4 aprilie 1949

Standardele nationale de protectie a informatiilor clasificate in Romania, aprobate prin Hotararea Guvernului nr. 585/2002, modificata si completata de

n Hotararea Guvernului nr. 2202/2004

n Hotararea Guvernului nr. 185/2005

Normelor privind protectia informatiilor clasificate ale Organizatiei Tratatului Atlanticului de Nord in Romania, aprobate prin Hotararea Guvernului nr. 353/2002

Hotararea Guvernului nr. 354/2002 privind infiintarea, organizarea si functionarea Agentiei de Acreditare de Securitate, Agentiei de Securitate pentru Informatica si Comunicatii si Agentiei pentru Distribuirea Materialului Criptografic

Scurta prezentare a reglementarilor relevate

Legea nr. 182/2002 privind protectia informatiilor clasificate

n lege cadru in domeniul protectiei informatiilor clasificate;

n constituie baza reglementarii sistemului national de aparare a secretului de stat si a secretului de serviciu, ca parte componenta a securitatii si sigurantei nationale;

n destinatarii reglementarii: autoritatile si institutiile publice, alte organizatii care, prin natura activitatii lor, elaboreaza, pastreaza ori lucreaza cu informatii clasificate;

OBIECTIVELE REGLEMENTARII

n apararea informatiilor clasificate impotriva actiunilor de spionaj, compromitere sau accesare neautorizata;

n apararea informatiilor clasificate impotriva sabotajelor ori a distrugerilor provocate;

n identificarea imprejurarilor, precum si a persoanelor care, prin actiunile lor pot pune in pericol securitatea informatiilor clasificate;

n sa garanteze ca informatiile clasificate sunt distribuite exclusiv persoanelor indreptatite a le cunoaste;

n sa instituie un cadru procedural de securitate fizica si a personalului necesare protectiei informatiilor clasificate

Ordonanta de urgenta a Guvernului nr.16/2005

n modifica lit. h) a art. 17 din Legea nr. 182/2002

n astfel, constituie informatie secret de stat acea informatie care reprezinta sau care se refera la:

"h) hartile, planurile topografice, termogramele si inregistrarile aeriene efectuate la scari de zbor mai mari de 1:20.000, pe care sunt reprezentate elementele de continut sau obiective clasificate secrete de stat."

Ordonanta de urgenta a Guvernului nr.153/2002 privind organizarea si functionarea ORNISS, aprobata prin Legea nr.101/2003

n reglementeaza infiintarea si atributiile ORNISS, ca autoritate nationala de securitate in domeniul protectiei informatiilor clasificate NATO si nationale;

ORNISS

n Scop asigurarea protectiei informatiilor clasificate in Romania

n Misiune: implementarea unitara a masurilor de protectie a informatiilor clasificate in Romania, precum si a celor echivalente care fac obiectul tratatelor, intelegerilor si acordurilor bilaterale sau multilaterale la care Romania este parte

n reprezinta organismul national de legatura pentru informatiile clasificate cu Oficiul de Securitate al NATO (NOS), cu structurile de securitate similare din statele membre si partenere ale Aliantei Nord-Atlantice, precum si cu cele ale statelor cu care Romania a incheiat tratate, intelegeri sau acorduri care prevad protectia informatiilor clasificate

n exercita atributii de reglementare, autorizare, evidenta si control in conformitate cu prevederile legale in domeniu

n actioneaza in domeniul sigurantei nationale, cooperand cu serviciile de informatii, fara a desfasura activitati specifice acestora

Hotararea Guvernului nr. 585/2002 pentru aprobarea Standardelor nationale de protectie a informatiilor clasificate in Romania

v cuprinde normele de aplicare a Legii nr. 182/2002 privind protectia informatiilor clasificate referitoare la:

a) clasificarile informatiilor secrete de stat si normele privind masurile minime de protectie in cadrul fiecarei clase;

b) obligatiile si raspunderile autoritatilor si institutiilor publice, ale agentilor economici si ale altor persoane juridice de drept public sau privat privind protectia informatiilor secrete de stat;

v cuprinde normele de aplicare a Legii nr. 182/2002 privind protectia informatiilor clasificate referitoare la:

c) normele privind accesul la informatiile clasificate, precum si procedura verificarilor de securitate;

d) regulile generale privind evidenta, intocmirea, pastrarea, procesarea, multiplicarea, manipularea, transportul, transmiterea si distrugerea informatiilor secrete de stat;

v cuprinde normele de aplicare a Legii nr. 182/2002 privind protectia informatiilor clasificate referitoare la:

e) regulile de identificare si marcare, inscriptionarile si mentiunile obligatorii pe documentele secrete de stat, in functie de nivelurile de secretizare, cerintele de evidenta a numerelor de exemplare si a destinatarilor, termenele si regimul de pastrare, interdictiile de reproducere si circulatie;

f) conditiile de fotografiere, filmare, cartografiere si executare a unor lucrari de arte plastice in obiective sau locuri care prezinta importanta deosebita pentru protectia informatiilor secrete de stat;

v cuprinde normele de aplicare a Legii nr. 182/2002 privind protectia informatiilor clasificate referitoare la:

g) regulile privitoare la accesul strainilor la informatiile secrete de stat;

h) protectia informatiilor clasificate care fac obiectul contractelor industriale secrete - securitatea industriala;

i) protectia surselor generatoare de informatii - INFOSEC.

Hotararea Guvernului nr. 2202/2004 pentru modificarea si completarea art.152 din H.G. 585/2002

v vizeaza domeniul de competenta a institutiilor cu responsabilitati privind verificarile de securitate pentru acces la informatii clasificate

Hotararea Guvernului nr. 185/2005

v modifica si completeaza art. 186 si art. 190 ale cap. 5 din H.G. nr. 585/2002

(conditiile de aerofotografiere, aerofilmare)

Hotararea Guvernului nr. 353/2002 pentru aprobarea Normelor privind protectia informatiilor clasificate ale Organizatiei Tratatului Atlanticului de Nord in Romania

v Contextul si fundamentul adoptarii reglementarii:

- in calitate de candidata la aderare si tara partenera la Consiliul de Cooperare Nord-Atlantic (Parteneriatul pentru Pace), Romania a semnat la data de 8 iulie 1994 Acordul de securitate cu Organizatia Tratatului Atlanticului de Nord - NATO, iar la data de 10 septembrie 1994 - Codul de conduita

v Efectele juridice ale adoptarii reglementarii:

- prin semnarea documentelor mentionate mai sus Romania si-a luat angajamente clare de a proteja si apara informatiile si materialele clasificate ale Aliantei Nord-Atlantice si membrilor acesteia, in conformitate cu documentul 'Securitatea in cadrul NATO-C-M (55) 15 (Final)' si cu actele normative nationale.

v Accesul la informatiile clasificate NATO:

- se acorda in baza certificatului de securitate eliberat de ORNISS si a respectarii principiului nevoii de a sti (need-to-know).

v Certificatele de securitate NATO sunt de doua tipuri:

- certificat de securitate tip A, cu o valabilitate de 3 ani, care permite accesul la informatii si documente clasificate NATO;

- certificat de securitate tip B, care autorizeaza participarea persoanei la activitati organizate de Alianta Nord-Atlantica in cadrul carora se vehiculeaza informatii clasificate NATO si pentru care Alianta Nord-Atlantica solicita astfel de documente (acest tip de certificat este valabil doar pe durata desfasurarii activitatii respective si nu se elibereaza in absenta certificatului de securitate tip A)

v SPECIFIC masurilor de protectie a informatiilor clasificate NATO

SISTEMUL NATIONAL DE REGISTRE

Sistemul national de registre (SNR) - reprezinta ansamblul tuturor CSNR.

Componenta a sistemului national de registre (CSNR)

- forma de organizare a SNR din cadrul unei structuri institutionale, responsabila cu gestionarea si consultarea informatiilor clasificate NATO

Fiecare structura institutionala (ministere, organisme centrale, institutii, autoritati, agentii, agenti economici etc.), militara sau civila, care utilizeaza informatii clasificate NATO are obligatia sa isi infiinteze propria componenta a sistemului national de registre - CSNR

Tipuri de CSNR:

q - REGISTRUL CENTRAL - organizat numai in cadrul ORNISS

q - REGISTRELE EXTERNE

q - REGISTRELE INTERNE

q - SUBREGISTRELE

q - PUNCTELE DE LUCRU

Forma de organizare a CNSR depinde de volumul si de nivelul de clasificare a informatiilor vehiculate, in raport cu structura administrativa existenta.

In cadrul SNR sunt aplicate unitar reglementarile privind securitatea fizica, securitatea personalului, securitatea documentelor, securitatea industriala si INFOSEC pentru a se asigura cadrul adecvat gestionarii informatiilor clasificate NATO in conformitate cu standardele NATO de securitate.

Hotararea Guvernului nr. 590/2004 pentru modificarea anexei la Normele privind protectia informatiilor clasificate ale Organizatiei Tratatului Atlanticului de Nord in Romania, aprobate prin Hotararea Guvernului nr. 353/2002

v Temeiul adoptarii reglementarii:

- prevederile Legii nr.22/2004 pentru aderarea Romaniei la Tratatul Atlanticului de Nord, semnat la Washington la 4 aprilie 1949

- calitate Romaniei de stat membru NATO si, in consecinta, obligatiile asumate in acest sens

- modifica modelul certificatelor de securitate tip A si tip B prevazute in anexa la Normele privind protectia informatiilor clasificate NATO in Romania

- Ordinele cu caracter normativ ale directorului general al ORNISS

Precizari:

q Anexele la aceste ordine se comunica numai persoanelor juridice de drept public sau privat indreptatite (care pun in aplicare respectivele reglementari)

q Reglementeaza urmatoarele domenii:

- INFOSEC

- securitatea fizica

- securitatea industriala

- securitatea personalului

Sunt elaborate in conformitate cu standardele NATO in domeniu.

II. ATRIBUTIILE SI OBLIGATIILE STRUCTURILOR IMPLICATE

IN PROCESUL DE VETTING

ATRIBUTIILE SI OBLIGATIILE SEFULUI (CONDUCATORULUI) INSTITUTIEI

sa asigure organizarea activitatii structurii de securitate;

sa intocmeasca lista informatiilor secrete de stat, a termenelor de mentinere in nivelurile de secretizare si sa le supuna aprobarii Guvernului;

sa intocmeasca lista functiilor din subordine care necesita acces la informatii secrete de stat si NATO clasificate (daca este cazul) si sa o trimita institutiilor abilitate;

sa selectioneze persoanele care incadreaza functiile ce presupun accesul la informatii clasificate;

sa solicite la ORNISS efectuarea verificarilor pentru angajatii proprii si eliberarea certificatelor/autorizatiilor de acces, reluarea verificarilor in cazul identificarii unor incompatibilitati si retragerea documentelor in cazurile prevazute de lege;

sa elibereze certificate/autorizatii de acces la informatii nationale clasificate, pe baza deciziei ORNISS (mai putin in cazurile exceptionale);

sa transmita la ORNISS exemplarul 2 al certificatului/autorizatiei;

sa elaboreze si sa aplice masurile procedurale de protectie a personalului;

sa asigure includerea personalului structurii/functionarului de securitate in sistemul permanent de pregatire si perfectionare;

sa analizeze semestrial sau ori de cate ori este necesar modul in care structura de securitate si personalul autorizat respecta normele privind protectia informatiilor clasificate;

sa sesizeze institutiile abilitate in legatura cu incidentele de securitate si riscurile la adresa informatiilor secrete de stat si NATO clasificate si dupa caz sa sesizeze organele de urmarire penala, in cel mai scurt timp;

sa precizeze obligatiile ce revin partilor la incheierea contractelor individuale de munca, contracte de colaborare sau conventiilor de orice natura;

sa interzica accesul la informatii clasificate persoanelor carora le-a fost retras certificatul/autorizatia de acces;

ATRIBUTIILE SI RESPONSABILITATILE STRUCTURII DE SECURITATE

sa consilieze pe conducatorul institutiei la intocmirea listelor cu informatiile clasificate secrete de stat, cu functiile ce presupun accesul, precum si la selectionarea personalului;

sa elaboreze in cadrul normelor interne si programului de pregatire a scurgerii de informatii clasificate masuri legale pentru protectia personalului;

sa asigure formularele tip si sa acorde asistenta in vederea completarii acestora;

sa intocmeasca si sa supuna spre aprobare solicitarile pentru efectuarea verificarilor;

sa acorde sprijin institutiilor abilitate sa execute verificari;

sa asigure transmiterea la ORNISS a exemplarului doi al certificatului/autorizatiei de securitate;

sa creeze si sa actualizeze permanent un registru de evidenta a certificatelor/autorizatiilor de acces;

sa pastreze si sa organizeze evidenta documentelor;

sa instruiasca personalul avizat, inainte de acordarea documentelor de acces, pe timpul valabilitatii documentelor, precum si la incheierea contractului de munca;

sa organizeze activitati de pregatire specifica a persoanelor care au acces la informatii clasificate;

sa informeze imediat conducerea unitatii despre riscurile si vulnerabilitatile existente;

sa instruiasca cetateni straini, persoanele cu dubla cetatenie si pe cele apatride in legatura cu regulile pe care trebuie sa le respecte pe timpul activitatii in unitatea respectiva;

sa intreprinda demersurile pentru revalidarea documentelor de acces, cu 6 luni inainte de expirarea termenului de valabilitate;

sa propuna si sa transmita spre aprobare retragerea documentelor de acces in cazurile prevazute de lege si sa se asigure ca notificarea acestui fapt a ajuns la ORNISS;

sa verifice si sa se asigure ca informatiile clasificate sunt destinate numai persoanelor care detin documente de acces, conform nivelului de secretizare;

sa desfasoare actiuni de control si sa propuna masuri de remediere a neajunsurilor;

sa tina evidenta cazurilor de incalcare a reglementarilor de securitate, a documentelor de cercetare si a masurilor de solutionare si sa le puna la dispozitia institutiilor abilitate.

ATRIBUTIILE SI RESPONSABILITATILE INSTITUTIILOR ABILITATE SA EXECUTE VERIFICARI

sa efectueze verificari, dupa o procedura unica, cu respectarea legislatiei in vigoare pentru personalul dat in competenta;

sa colaboreze in indeplinirea sarcinilor si obiectivelor propuse;

sa transmita, in termenele legale, rezultatul verificarilor la ORNISS;

sa evalueze continuu persoanele care detin documente de acces la informatii clasificate;

sa desfasoare activitati de pregatire a personalului;

sa efectueze controale si verificari la structurile aflate in competenta si sa informeze ORNISS;

sa prezinte la ORNISS propuneri de solutionare a sesizarilor si observatiilor referitoare la modul de aplicare a masurilor de protectie;

sa asigure asistenta de specialitate;

sa intreprinda masurile legale in cazul unor sesizari privind compromiterea informatiilor.

ATRIBUTIILE SI RESPONSABILITATILE ORNISS

elaboreaza standardele nationale privind masurile de protectie a personalului;

organizeaza evidenta listelor cu functiile ce presupun accesul la informatii nationale si NATO clasificate si a persoanelor verificate si avizate;

organizeaza evidenta notificarilor si solicitarilor primite de la institutii;

transmite institutiilor abilitate sa execute verificari, cererea-tip de incepere a procedurii de verificare;

analizeaza si decide acordarea certificatului/autorizatiei de acces pe baza avizului primit de la ADS;

transmite decizia la institutiile care au solicitat eliberarea documentelor de acces;

elibereaza certificatele de securitate in vederea accesului la informatii NATO clasificate;

organizeaza evidenta certificatelor de securitate si autorizatiilor de acces eliberate de conducatorii institutiilor;

conlucreaza cu institutiile abilitate sa execute verificari;

acorda consultanta sefilor structurilor de securitate;

organizeaza si coordoneaza activitatile de pregatire a structurilor si functionarilor de securitate;

solicita revalidarea sau retragerea certificatului de securitate/autorizatiei de acces in cazurile prevazute de lege;

organizeaza actiunile de control la nivel national, desfasoara controale si verifica modul de pregatire a personalului;

constata contraventiile si aplica sanctiuni;

analizeaza rezultatele, propunerile si masurile de eficientizare a activitatii la finalizarea actiunilor de control;

organizeaza evidenta persoanelor implicate in actiuni care au condus la producerea incidentelor de securitate.

OBLIGATIILE PERSONALULUI AVIZAT

sa-si insuseasca, sa cunoasca si sa respecte prevederile legale ce reglementeaza protectia informatiilor clasificate;

sa-si asume responsabilitatile ce-i revin, inclusiv dupa incetarea raporturilor de munca;

sa cunoasca si sa-si asume consecintele legale in cazul compromiterii informatiilor clasificate;

sa informeze seful structurii de securitate/functionarul de securitate cu privire la modificarile intervenite ulterior avizarii, referitoare la datele solicitate din formulare;

sa informeze seful structurii de securitate/functionarul de securitate asupra vulnerabilitatilor, riscurilor si amenintarilor la adresa informatiilor clasificate.

DREPTURILE PERSONALULUI INAINTE SI DUPA PRIMIREA CERTIFICATULUI/AUTORIZATIEI DE ACCES

sa-si exprime consimtamantul privind efectuarea verificarilor;

sa-si exprime acordul pentru realizarea investigatiei medicale (cand este cazul);

sa fie informat si instruit;

sa conteste neacordarea certificatului/autorizatiei de securitate;

sa aiba acces la informatii clasificate in baza principiului need to know.

III. ACCESUL PERSOANELOR LA INFORMATII U.E. CLASIFICATE

n Cadrul legislativ

n Echivalenta dintre informatiile nationale si U.E. clasificate

n Beneficiarii certificatelor de securitate

n Dovada detinerii certificatului de securitate

n Solicitarea confirmarii detinerii certificatului de securitate

n Accesul la informatii U.E. clasificate pentru personalul care lucreaza in structurile U.E.

Cadrul legislativ

n Ordinul nr. 490/21.12.2005 pentru stabilirea conditiilor de acces la informatii U.E. clasificate (M.O. partea I, nr. 1173 din 23.12.2005);

n H.G. nr. 585/2002;

n Legea nr. 182/2002;

n Circulara nr. 11033/10.06.2005.

Echivalenta dintre informatiile nationale si U.E. clasificate

n Secret de serviciu - Restrient U.E.

n Secret - Confidentiel U.E.

n Strict secret - Secret U.E.

n Strict secret de importanta deosebita - Tres secret U.E. / E.U. Top Secret

Beneficiarii certificatelor de securitate

n Reprezentantii autoritatilor si institutiilor publice din Romania in vederea participarii la:

Reuniunile Consiliului European

Reuniunile consiliilor ministeriale

Reuniunile comitetelor si grupurilor de lucru ale Consiliului Uniunii Europene si ale Comisiei Europene s.a.

Cum se face dovada detinerii certificatului de securitate

Prezentarea :

n copiei dupa certificatul de securitate/autorizatiei de acces la informatii nationale clasificate

n Confirmarea O.R.N.I.S.S.

Cum se solicita confirmarea detinerii certificatului de securitate

n Cerere la O.R.N.I.S.S. cu 14 zile lucratoare inainte de inceperea actiunii

n Pt. secret de serviciu - se va transmite la O.R.N.I.S.S. si copia dupa autorizatia de acces la acest tip de informatii

Accesul la informatii U.E. clasificate pentru personalul care lucreaza in structurile U.E.

n Pe baza certificatului de securitate eliberat de Secretariatul General al Consiliului Uniunii Europene (SGC)

n Acesta se elibereaza pe baza:

Copiei dupa certificatul de securitate/autorizatiei de acces la informatii nationale clasificate

Confirmarea O.R.N.I.S.S.

IV. GESTIONAREA DOCUMENTELOR NATO CLASIFICATE

n Primirea

n Verificarea

n Evidenta

n Multiplicarea / Traducerea

n Realizarea de Extrase

n Distribuirea

n Consultarea

n Transmiterea si Transportul

n Inventarierea

n Pastrarea

n Distrugerea

PRIMIREA SI VERIFICAREA

n In punctul de Colectare / Distribuire

n Intre Curier si Delegat

n Identificarea reciproca

Act de Identitate

Delegatie

n Pe baza de borderou sau registru de transmitere

n Verificarea sigiliilor, plicurilor, ambalajelor, adreselor, borderourilor

n Desigilarea si desfacerea plicurilor/coletelor

n Verificarea concordantei dintre inscrisurile din adrese/ borderouri si documentele propriu-zise

n Verificarea marcajelor obligatorii

EVIDENTA

n In functie de nivelul de clasificare

n Registru de evidenta

n Nr.de inregistrare inscriptionat pe document

n Fisa consultare- doc. NS si CTS

n Nr. de inregistrare:

consecutiv

incepand cu cifra 1 pe parcursul unui an

doc. multiplicate - acelasi nr. de inregistrare cu cel marcat pe documentul original + numarul de copie.

MULTIPLICAREA/TRADUCEREA

n Numai de persoane autorizate

n Registrul de multiplicare/traducere

n Nr. copiei pe documentul rezultat

n In incaperi dispuse in zone de securitate

n Doc NATO SECRET - aprobarea ORNISS

n Doc. NATO CONFIDENTIAL si NATO RESTRICTED

- aprobare Sef Institutie

n Este INTERZISA multiplicarea si traducerea documentelor COSMIC TOP SECRET

REALIZAREA DE EXTRASE

n "Nevoia de a sti"

n Clasificarea documentului rezultat

DISTRIBUIREA

n Numai persoanelor autorizate

n Pe baza de semnatura

CONSULTAREA

n "Nevoia de a sti"

n Semnatura

n Fisa consultare NS/CTS.

TRANSMITEREA SI TRANSPORTUL

n Activitatea de pregatire pentru transmiterea documentelor NATO clasificate

n Inscriptionari, asigurare si sigilare

n Ambalare

n Transportul intre CSNR

predarea - primirea documentelor NATO

structurile specializate si curieri autorizati pentru transport

n Transportul international

- curier diplomatic

INVENTARIEREA

n Verificarea anuala a existentei documentelor pe baza registrelor de evidenta

n Corectitudinea inscrisurilor

n Existenta fizica si nr. de file

n Existenta borderoului sau adresei de transmitere

n Existenta procesului verbal de distrugere

n Existenta altor mentiuni privind scoaterea din gestiune

PASTRAREA

n Activitatea de pastrare a documentelor:

in spatii special amenajate in cadrul CSNR pentru acele documente care se considera ca mai sunt necesare in activitatea viitoare.

in bibliorafturi constituite pe problematici sau niveluri de clasificare

DISTRUGEREA

n Existenta unei inventarieri prealabile

n Proces verbal de distrugere

n Regula celor 2

n Tocarea, incinerarea sau topirea documentelor

V. SISTEMELE DE SECURITATE

DEFINITIE

n Sistemele de securitate - reprezinta totalitatea echipamentelor si a personalului destinat aplicarii masurilor de securitate fizica intr-o incinta.

ROLUL

n sa previna patrunderea neautorizata a persoanelor, prin efractie sau in mod fraudulos, in spatiile protejate;

n sa previna, sa descopere si sa impiedice actiunile ostile ale personalului neloial, inclusiv cele de spionaj, de natura sa afecteze securitatea informatiilor clasificate;

n sa permita accesul la informatii clasificate numai persoanelor care detin autorizare corespunzatoare si in baza aplicarii principiului "nevoii de a cunoaste";

n sa descopere si sa combata, in mod operativ, orice incalcare a masurilor de protectie a informatiilor clasificate.

PRINCIPII GENERALE

n adaptarea masurilor de protectie;

n esalonarea in adancime a masurilor de protectie;

n corelarea masurilor de protectie fizica cu timpul de interventie a fortelor de securitate;

n asigurarea eficacitatii sistemului;

n asigurarea disponibilitatii tehnice a echipamentelor;

n planificarea contingentiala a masurilor de protectie.

DIMENSIONARE

n nivelul de clasificare a informatiilor;

n volumul si suportul fizic de prezentare a informatiilor clasificate;

n modul de pastrare a informatiilor;

n evaluarea amenintarilor la adresa securitatii informatiilor clasificate.

STRUCTURA

n DISPOZITIV EXTERIOR

n DISPOZITIV INTERMEDIAR

n DISPOZITIV INTERIOR

DISPOZITIVUL EXTERIOR

Poate fi reprezentat de una din urmatoarele variante:

garduri care delimiteaza perimetrul;

peretii exteriori ai cladirii.

Pentru imbunatatirea performantei si eficientei se pot utiliza, dupa caz, masuri de securitate suplimentare:

sisteme de detectare a intruziunilor;

televiziune cu circuit inchis;

sisteme de alarma.

DISPOZITIVUL INTERMEDIAR

n Personalul de paza si aparare

- asigura sistemul de paza si aparare pentru obiectivele, zonele, sectoarele si locurile in care sunt gestionate informatii clasificate.

n Controlul accesului

- personalului permanent;

- vizitatorilor;

- personalului de curatenie;

- angajatilor agentilor economici care efectueaza lucrari de constructii, reparatii si intretinere a cladirilor, instalatiilor sau utilitatilor in zonele de securitate.

DISPOZITIVUL INTERIOR

n Dispozitivul interior este reprezentat de incaperea speciala de securitate reglementata prin Ordinul nr. 475 din 17.11.2005 al Directorului general al ORNISS.

CONCLUZII

In urma efectuarii unei analize de risc la nivelul obiectivului, un sistem de protectie fizica trebuie sa fie:

- multiplu, adica sa aiba mai multe dispozitive de protectie succesive, diferite, asociate sau combinate cu unul sau mai multe dispozitive de detectie-alarmare, fiecare dintre aceste dispozitive de detectie-alarmare bazandu-se pe principii diferite;

- omogen, adica sa garanteze aceeasi eficacitate in toate punctele, patrunderea efectuandu-se intotdeauna in zona de minima rezistenta, valoarea unui sistem fiind aceea a punctului sau cel mai slab;

- controlat, adica sa fie testat frecvent pentru a fi mentinut in stare de functionare;

- monitorizat, adica sa furnizeze in orice moment datele necesare pentru stabilirea unui istoric al functionarii diferitelor sisteme de securitate.

VI. INCAPERI SI CONTAINERE SPECIALE DE SECURITATE

I. INCAPERI SPECIALE DE SECURITATE

Cerintele minime de securitate fizica pentru incaperile speciale de securitate destinate protectiei informatiilor NATO clasificate si a celor echivalente, potrivit legii, si au fost aprobate si publicate prin ORDINUL 475/17.11.2005 al Directorului General al ORNISS

DEFINITIE - incaperi amplasate in zona I sau II

de securitate, destinate gestionarii informatiilor

NATO clasificate si a celor echivalente.

CLASIFICARE

1 - camera tezaur;

2 - camera de securitate;

3 - birou de securitate.

II. CERINTE GENERALE

- Peretii interiori, exteriori, tavanele si pardoselile trebuie sa nu prezinte degradari si defecte, pentru depistarea cu usurinta a urmelor provocate de eventualele tentative de patrundere prin efractie.

Camera tezaur si camera de securitate trebuie sa fie prevazute cu sistem de detectie a accesului neautorizat.

III. DEFINITII SI CERINTE SPECIFICE

1 CAMERA TEZAUR - camera special construita, cu o rezistenta mare la efractie, destinata pastrarii informatiilor NATO clasificate si echivalente.

Cerinte:

- peretii, tavanul si podeaua sa fie de o rezistenta minima echivalenta cu un zid de beton armat cu grosimea de 15 cm, iar deschiderea pt. aerisire de max. 500 cmp sa fie protejata.

- usa sa corespunda SR EN 1143-1, clasa de rezistenta IV.

- sistem de stingere automata a incendiilor.

2 CAMERA DE SECURITATE - camera special amenajata si dotata, destinata gestionarii informatiilor NATO clasificate si echivalente.

Cerinte:

- sa fie rezistenta la efractie, cu peretii din beton, caramida.

- usa sa fie construita din lemn de esenta tare, metal, prevazuta cu o incuietoare tip yala.

- in cazul in care se gestioneaza materiale clasificate care nu pot fi pastrate in containere, usa trebuie sa fie din metal, prevazuta cu o incuietoare cu cifru mecanic cu min.500.000 combinatii, sau cu cifru electronic cu performante echivalente.

- sa fie prevazuta cu un sistem de acces controlat.

- ferestrele aflate la o distanta mai mica de 5,5 m de sol, acoperis, terase sau anexe, sa fie protejate impotriva efractiei (cu gratii metalice interioare sau exterioare, folie anti-efractie sau geamuri armate), iar impotriva observarii neautorizate cu materiale sau folii opace, jaluzele, draperii etc.

- deschiderile in pereti si plansee, altele decat cele pentru usi si ferestre, care depasesc 15 cm in dimensiunea cea mai mica (aerisiri, ventilatie, conducte etc.) sa fie protejate cu grilaje;

3 BIROUL DE SECURITATE - camera amenajata si dotata, in care pot fi gestionate informatiile NATO clasificate si echivalente, fara a fi pastrate in afara programului de lucru.

Cerinte:

- sa respecte cerintele pentru camera de securitate referitoare la ferestre, gratii metalice, deschideri in pereti si plansee, rezistenta peretilor.

- peretii interiori pot fi executati si din materiale de constructie usoare (ghips carton, placi de lemn sau metal), iar usa trebuie sa fie prevazuta cu un mecanism de incuiere.

IV. DISPOZITII FINALE

- Daca in urma analizei riscurilor de securitate generate de specificul amplasamentului, structura si eficacitatea sistemului de securitate, amploarea amenintarilor si a vulnerabilitatilor s.a., rezulta ca se impune asigurarea unui grad de securitate sporit, fiecare institutie va stabili masuri de protectie suplimentare.

- Autorizarea incaperilor speciale de securitate se face odata cu autorizarea functionarii unei Componente a Sistemului National de Registre, de catre ORNISS.

CONTAINERE SPECIALE DE SECURITATE

I DEFINITIA SI ROLUL CONTAINERULUI

II CARACTERISTICI CONSTRUCTIVE

III. DISPOZITII FINALE

I. DEFINITIE

Dulap metalic special destinat pastrarii informatiilor NATO clasificate si a celor echivalente.

ROL

Asigura protectia informatiilor clasificate impotriva accesului neautorizat.

II. CARACTERISTICILE CONSTRUCTIVE ALE CONTAINERULUI

- peretii :

- confectionati din tabla din otel, beton armat, material ignifug, pentru a asigura o rezistenta corespunzatoare la efractie, apa si foc.

usa :

- va avea o rezistenta similara cu cea a peretilor;

- va fi prevazuta cu un mecanism de inchidere cu bolturi, un sistem de incuiere, un maner fix si unul mobil;

- balamalele vor permite deschiderea acesteia la 180 0.

- baza containerului si partea superioara vor avea aceleasi dimensiuni.

- greutatea variaza in functie de dimensiunile constructive.

- ancorarea pe pozitie se va face cel putin intr-un punct.

- marcajul trebuie sa contina :

- elemente referitoare la producator;

- an de fabricatie;

- un cod de identificare al produsului;

- aplicarea se va face la interiorul containerului.

CONTAINERE CLASA A

Autorizate la nivel national prin Ordinul nr. 443 din 31.10.2003 al Directorului general al ORNISS pentru pastrarea informatiilor Cosmic Top Secret si echivalente in zona de securitate clasa I sau II.

Prevazute cu sisteme de incuiere grupa A alcatuite din:

- incuietoare cu cifru mecanic cu minim trei dispozitive de combinare a cifrului actionata de

un singur tambur.

- incuietoare cu cel putin sase verturi, cu cheie cu dubla barbie.

- un dispozitiv de autoblocare a mecanismului de inchidere.

CONTAINERE CLASA B

Autorizate la nivel national prin Ordinul nr. 443/31.10.2003 al Directorului general al ORNISS pentru pastrarea informatiilor NATO CONFIDENTIAL, NATO SECRET si echivalente, in zona de securitate clasa I sau II.

- Prevazute cu sisteme de incuiere grupa B alcatuite din:

- incuietoare cu cifru mecanic cu cel putin 500000 combinatii sau cu cifru electronic cu performante echivalente;

- incuietoare cu cel putin cinci verturi, avand cheie cu simpla sau dubla barbie.

III. DISPOZITII FINALE

Institutiile cu atributii legale de coordonare si control al activitatilor referitoare la protectia informatiilor clasificate, sau ORNISS, acrediteaza conform Procedurii de desemnare aprobata prin Ordinul Directorului general al ORNISS nr. 174 din 07.04.2004 o entitate evaluatoare care va efectua evaluarea conformitatii.

Pana in prezent, doar R.A. RASIROM Bucuresti a solicitat si a obtinut certificatul de recunoastere a calitatii de entitate evaluatoare.

Pe baza certificatului de conformitate emis de entitatea evaluatoare, ORNISS autorizeaza containerele in vederea pastrarii informatiilor clasificate.

Utilizarea containerelor autorizate de catre state membre NATO se va face cu aprobarea ORNISS.

VII.

Fotografierea si filmarea

in obiective sau locuri de importanta deosebita pentru

protectia informatiilor secrete de stat

Teme abordate

Explicare notiuni

Obligatii ale conducatorului institutiei/functionarului de securitate

Reglementare si proceduri actuale

Eliberarea si valabilitatea autorizatiei speciale

Conditii de aerofotografiere pe teritoriul Romaniei

Contraventii si sanctiuni

Explicare notiuni

Obiective, zone sau locuri de importanta deosebita pentru protectia informatiilor secrete de stat;

Autorizatia speciala

Obiective, zone sau locuri de importanta deosebita pentru protectia informatiilor secrete de stat

Definitie: Incinta sau perimetru anume desemnat, in care sunt gestionate informatii secrete de stat;

Hotararea Guvernului nr. 01600/2002 ce cuprinde lista obiectivelor, zonelor sau locurilor de importanta deosebita pentru protectia informatiilor clasificate.

Obligatii ale functionarului de securitate

Prezinta conducatorului unitatii propuneri privind stabilirea obiectivelor, sectoarelor si locurilor de importanta deosebita pentru protectia informatiilor clasificate din sfera de responsabilitate si, dupa caz, solicita sprijinul institutiilor abilitate - Art. 31 lit. m din H.G. 585/2002.

Obligatii ale conducatorului institutiei

Stabileste obiectivele, sectoarele si locurile din zona de competenta care prezinta importanta deosebita pentru protectia informatiilor secrete de stat si sa le comunice Serviciului Roman de Informatii pentru a fi supuse spre aprobare Guvernului - Art. 86 lit. f din H.G. 585/2002.

Atributii ale Serviciului Roman de Informatii

Acorda sprijin pentru stabilirea obiectivelor si a locurilor care prezinta importanta deosebita pentru protectia informatiilor clasificate, la cererea conducatorilor autoritatilor si institutiilor publice, a agentilor economici si a persoanelor juridice de drept privat, si supune spre aprobare Guvernului evidenta generalizata a acestora - Art. 34 lit. g din Legea nr. 182/2002

Autorizatia speciala

Document eliberat de catre ORNISS prin care se atesta verificarea si acreditarea unei persoane de a desfasura activitati de fotografiere, filmare, cartografiere si lucrari de arte plastice pe teritoriul Romaniei, in obiective, zone sau locuri care prezinta importanta deosebita pentru protectia informatiilor secrete de stat.

In conformitate cu prevederile art. 186 din H.G. 585/2002 cu modificarile ulterioare (H.G. 185/2005), cererea adresata ORNISS va cuprinde:

Date de identificare a solicitantului

Adresa;

Telefon/fax;

Persoana de contact;

Nr. de inregistrare la Registrul Comertului/Cod Unic de Inregistrare;

Cod fiscal

Obiectul activitatii

Fotografiere/aerofotografiere;

Filmare;

Cartografiere;

Executare a unor lucrari de arte plastice.

Locul activitatii

Trebuie precizat cat mai exact

In cazul aerofotografierii se anexeaza harta - 8 exemplare

Perioada de timp estimata pentru realizarea activitatii

Perioada trebuie sa fie limitata;

Perioada solicitata sa fie cat mai exacta si in conformitate cu activitatile desfasurate.

Conditii de aerofotografiere

Activitatea de aerofotografiere cu camere fotogrammetrice digitale sau analogice a teritoriului Romaniei la o scara de zbor mai mare de 1:20.000, se efectueaza pe baza autorizatiei speciale eliberate de ORNISS si in prezenta reprezentantului Ministerului Apararii Nationale.

Activitatile de developare a materialului fotografic si scanarea negativelor, dupa caz, se pot realiza, exclusiv pe teritoriul national, in prezenta reprezentantului Ministerului Apararii Nationale, de catre persoane juridice care indeplinesc conditiile legale privind protectia informatiilor clasificate;

Materialele rezultate in urma procesului de developare si scanare, precum si cele rezultate in urma activitatilor de aerofotografiere cu camere fotogrammetrice digitale sunt declasificate, cu avizul Autoritatilor Desemnate de Securitate (ADS), de catre Ministerul Apararii Nationale, in termen de 30 de zile lucratoare de la primirea acestora.

In termen de 30 de zile lucratoare produsele finale rezultate in urma declasificarii se vor preda la ORNISS, prin reprezentantul Ministerului Apararii Nationale, pentru a fi puse la dispozitia beneficiarului.

Eliberarea si valabilitatea autorizatiei speciale

Termenul de eliberare a autorizatiei speciale este de 60 de zile lucratoare de la data primirii cererii. Pentru zborurile fotogrammetrice efectuate la scari de zbor mai mari de 1:20.000 termenul este de 30 zile lucratoare;

Autorizatia speciala este valabila doar pentru elementele mentionate in cerere;

Autorizatia speciala se va elibera numai dupa primirea avizelor de la Autoritatile Desemnate de Securitate;

Pentru fiecare modificare a oricarui element din cerere se va relua procedura de avizare;

ORNISS va elibera autorizatia speciala doar pentru perioada solicitata;

Autorizatia speciala este valabila doar daca sunt respectate conditiile cerute de Autoritatile Desemnate de Securitate;

EXCEPTII

Pentru trupele Ministerului Apararii Nationale, Ministerului de Interne si Serviciului Roman de Informatii, aflate la instructie, in aplicatii ori in interiorul obiectivelor prevazute la art. 17 din legea nr. 182/2002, nu este necesara eliberarea autorizatiei speciale (art. 184, H.G. nr. 585/2002).

Obiectivele si mijloacele prevazute la art. 17 din legea nr. 182/2002.

Contraventii si sanctiuni pentru nerespectarea conditiilor de fotografiere, filmare, cartografiere sau executare de lucrari de arte plastice

Contraventiile si sanctiunile sunt reglementate de Capitolul IX din H.G. 585/2002;

Constituie contraventie nerespectarea normelor prevazute in Capitolul V din H.G. 585/2002;

Contraventiile se sanctioneaza cu avertisment sau amenda de la 1.000.000 lei la 50.000.000 lei.

VIII. ZONELE DE SECURITATE, CONTROLUL ACCESULUI SI PROTECTIA COMBINATIILOR INCUIETORILOR SI A CHEILOR

FUNCTIONARUL/SEFUL STRUCTURII DE SECURITATE:

A. Stabileste masurile de securitate

fizica pentru controlul accesului in zonele de securitate;

B. Verifica conditiile de securitate ale

spatiilor, birourilor, incaperilor, containerelor in care sunt

manipulate sau pastrate informatii clasificate;

C. Adopta masurile necesare pentru a asigura un nivel de protectie corespunzator in toate incaperile in care se desfasoara activitati in cadrul carora sunt vehiculate informatii clasificate;

D. Elaboreaza planul de securitate al obiectivului, pregateste si executa programele de inspectie a masurilor de securitate fizica in cadrul CSNR, din competenta;

E. Realizeaza verificari inopinate ale sistemelor de protectie;

F. Stabileste planul de cooperare cu alte formatiuni cu responsabilitati in asigurarea protectiei fizice.

CONTROLUL ACCESULUI IN ZONELE DE SECURITATE

Se vor stabili reguli de acces pentru urmatoarele categorii de personal:

personalul propriu;

vizitatori (modalitatea de inregistrare a acestora

reprezentantii presei;

personalul auxiliar;

personalul contractant.

ZONE DE SECURITATE

Zona de securitate - reprezinta spatiul clar delimitat, protejat, structurat, special destinat gestionarii informatiilor NATO clasificate.

Scopul zonei de securitate este acela de a genera un sistem de control care sa permita accesul la informatii NATO clasificate doar acelor persoane certificate si autorizate special in baza principiului "nevoii de a cunoaste".

ZONA I DE SECURITATE

Presupune ca orice persoana aflata in interiorul acesteia are acces la informatii NATO clasificate. O asemenea zona necesita:

Un perimetru clar delimitat si protejat, in care toate intrarile si iesirile sunt controlate;

Un sistem de control al intrarilor care sa permita accesul in zona numai persoanelor verificate si autorizate;

Indicarea clasei si a nivelului de clasificare a informatiilor clasificate NATO gestionate in mod obisnuit.

ZONA II DE SECURITATE

Presupune gestionarea informatiilor clasificate NATO prin aplicarea unor masuri specifice de protectie a acestora impotriva accesului persoanelor neautorizate. O asemenea zona necesita:

Un perimetru clar delimitat si protejat, in care toate intrarile si iesirile sunt controlate;

Un sistem de control al intrarilor care sa permita accesul neinsotit numai persoanelor care detin certificat de securitate pentru informatiile clasificate gestionate in zona;

Un sistem de insotire in aceasta zona pentru persoanele care necesita acces la informatii, dar nu detin certificat de securitate corespunzator.

ZONA ADMINISTRATIVA

Zona in care se gestioneaza cel mult informatii NATO RESTRICTED. O astfel de zona poate fi stabilita in jurul zonelor de securitate clasa I sau clasa II, avand un perimetru vizibil definit, in interiorul careia sa existe posibilitatea de control a persoanelor si vehiculelor.

PROTECTIA COMBINATIILOR INCUIETORILOR SI CHEILOR

Evidenta fiecarei combinatii se va pastra in plic separat, mat si sigilat

un rand de chei la utilizator (cheile de serviciu);

al doilea rand la seful structurii/functionarul de securitate (cheile de rezerva).

- in afara orelor de program, vor fi pastrate in cutii sigilate;

- predarea - primirea cheilor de la incaperile de securitate si containere se va face, pe baza de semnatura, in condica special destinata.

- se pastreaza la seful structurii/functionarul de securitate;

- se pastreaza in plicuri separate, mate, in container separat.

IX. INCIDENTE DE SECURITATE

Organizarea de securitate

Definitii

Responsabilitati

Solutionarea incidentelor

Protectia informatiilor NATO clasificate depinde, pe de o parte, de aplicarea reglementarilor de securitate specifice pentru a da efect politicii de securitate aprobata, directivelor si orientarilor, si, pe de alta parte, de implementarea eficienta a acestor reguli prin educatie si supraveghere, dublate de disciplina si, in cazuri extreme, de sanctiuni legale.

ORGANIZAREA DE SECURITATE

Conducatorul institutiei care detine informatii clasificate trebuie sa asigure conditiile necesare pentru ca toate persoanele care gestioneaza astfel de informatii sa cunoasca reglementarile in vigoare referitoare la protectia acestora. Cu alte cuvinte, conducatorul institutiei este responsabil de educatia de securitate a personalului.

Pentru implementarea masurilor de securitate si organizarea activitatii specifice de protectie a informatiilor clasificate, in unitatile detinatoare de astfel de informatii se infiinteaza structuri de securitate cu atributii specifice, subordonate direct conducatorului institutiei. Infiintarea structurii de securitate este obligatorie in toate institutiile, societatile, firmele, intreprinderile de stat sau private, care, prin natura activitatii lor sau prin contractele, acordurile, intelegerile ce le incheie, vehiculeaza informatii NATO clasificate. Structura de securitate:

- constituie componenta executiva pentru implementarea reglementarilor privind protectia informatiilor;

- reprezinta punctul de contact dintre institutie si ORNISS;

- asigura relationarea cu institutia abilitata sa coordoneze activitatea si sa controleze masurile privitoare la protectia informatiilor clasificate, institutie care, in majoritatea cazurilor, este SRI.

In unitatile detinatoare de informatii clasificate se organizeaza structuri special destinate gestionarii acestora. Astfel:

- pentru documente nationale, se organizeaza compartimente speciale pentru evidenta, intocmirea, pastrarea, procesarea, multiplicarea, manipularea, transportul, transmiterea si distrugerea acestora in conditii de siguranta, in conformitate cu prevederile HG 585/2002;

- pentru documente NATO sau UE, fiecare structura institutionala (militara sau civila), care in desfasurarea activitatii sale gestioneaza sau urmeaza sa gestioneze astfel de informatii, trebuie sa isi infiinteze propria Componenta a Sistemului National de Registre, prescurtat (CSNR).

Activitatea compartimentelor speciale si a CSNR-urilor este coordonata de structura de securitate.

INCIDENT DE SECURITATE (DEFINITII)

Notiunea de incident de securitate este abordata, si chiar definita, in mod nuantat in legislatia de specialitate a Romaniei, in Politica de securitate a NATO sau in Regulamentul de securitate al Consiliului Uniunii Europene.

In Normele de protectie a informatiilor NATO clasificate (HG 353), incidentul de securitate nu este definit in mod explicit.

In schimb, Standardele nationale definesc incidentul de securitate ca fiind:

orice actiune sau inactiune

contrara reglementarilor de securitate

a carei consecinta a determinat sau este de natura sa determine compromiterea informatiilor clasificate.

In documentul Politica de securitate a NATO, incalcarea reglementarilor de securitate este tratata nuantat, in functie de compromiterea sau necompromiterea informatiilor NATO clasificate.

Astfel, incidentul de securitate (Breach of security) este definit ca fiind:

o fapta sau omisiune, deliberata sau accidentala,

contrara Politicii de securitate a NATO si directivelor sale de implementare,

care provoaca o reala sau posibila compromitere a informatiilor NATO clasificate.

Daca NU are loc o compromitere a informatiilor NATO clasificate, Politica de securitate a NATO considera ca

o fapta sau o omisiune, deliberata sau accidentala,

contrara Politicii de securitate NATO si a directivelor sale de implementare,

este Security Infraction, sintagma pe care am tradus-o prin abatere de la reglementarile de securitate, pentru ca, mot-a-mot, infractiune de securitate suna chiar mai grav decat incident de securitate.

Pentru exemplificare, nu sunt considerate ca fiind compromiteri

lasarea informatiilor NATO clasificate neprotejate in interiorul unui obiectiv industrial sigur in care toate persoanele sunt verificate corespunzator, sau

absenta unei duble impachetari de protectie a informatiilor clasificate.

In Regulamentul de securitate al Consiliului Uniunii Europene, incidentul de securitate este definit ca fiind:

un act sau o omisiune

contrara unei reguli de securitate a Consiliului sau a unuia dintre statele membre UE si

susceptibila de a pune in pericol sau compromite informatii UE clasificate.

n HG 585/2002 - Standarde nationale

Incident de securitate

n actiune sau inactiune

n contrara reglementarilor de securitate

n COMPROMITEREA informatiilor clasificate

n C-M(2002)49 - Politica de securitate a NATO

Breach of security - (incident de securitate)

n fapta sau omisiune

n contrara Politicii de Securitate a NATO

n COMPROMITEREA informatiilor NATO clasificate

Security infraction (abatere de la reglementarile de securitate)

n nu are loc o COMPROMITERE

n fapta sau omisiune

n contrara Politicii de Securitate a NATO

n Regulamentul de securitate al Consiliului UE

Breach of security - (incident de securitate)

n act sau omisiune

n contrara unei reguli de securitate a UE

n COMPROMITEREA informatiilor UE clasificate

COMPROMITEREA INFORMATIILOR (DEFINITII)

Astfel:

Potrivit Standardelor nationale, informatia clasificata este compromisa atunci cand:

si-a pierdut integritatea,

a fost ratacita ori pierduta,

a fost accesata, total sau partial, de persoane neautorizate.

In conformitate cu Politica de securitate a NATO, compromiterea este situatia in care informatii NATO clasificate si-au pierdut:

Confidentialitatea - caracteristica informatiei de a nu fi disponibila sau dezvaluita persoanelor sau entitatilor neautorizate,

Integritatea - proprietatea prin care informatia (inclusiv data dar si textul cifrat) a fost alterata sau distrusa printr-o modalitate neautorizata sau

Disponibilitatea - proprietatea informatiilor si a materialelor de a fi accesibile si folosite la cerere de o persoana sau entitate autorizata.

In acceptiunea CM 49, sunt considerate ca fiind compromise:

informatiile clasificate pierdute in timpul transportului,

informatiile clasificate lasate intr-o zona neprotejata unde persoane fara certificat au acces fara insotitor,

un document inregistrat care nu poate fi gasit,

informatii clasificate care au fost supuse unor modificari neautorizate,

distrugerea intr-o maniera neautorizata.

Informatiile NATO clasificate se considera compromise chiar atunci cand au fost supuse riscului unei cunoasteri neautorizate. Astfel, informatiile NATO clasificate pierdute, chiar si temporar, in afara unei zone de securitate sunt considerate a fi compromise. De asemenea, documentele care nu au putut fi gasite la inventarierea periodica vor fi considerate compromise pana cand investigatia de securitate va dovedi contrariul.

Potrivit Regulamentului de securitate al Consiliului Uniunii Europene, compromiterea unei informatii UE clasificate are loc atunci cand:

aceasta cade, total sau partial, in mana unei persoane neautorizate, adica a unei persoane care fie nu detine certificat de securitate fie nu are need-to-know, sau

cand exista suspiciuni ca o astfel de compromitere a avut deja loc.

Compromiterea unei informatii UE clasificate poate surveni din cauza unei neatentii, neglijente sau indiscretii, ca urmare a activitatii serviciilor speciale interesate sa intre in posesia de informatii UE clasificate sau din partea organizatiilor subversive.

n HG 585/2002 - Standarde nationale

n si-a pierdut intergitatea

n a fost ratacita sau pierduta

n a fost accesata, total sau partial, de persoane neautorizate

n C-M(2002)49 - Politica de securitate a NATO

n confidentialitatea

n integritatea

n disponibilitatea

n Regulamentul de securitate al Consiliului UE

n cade, total sau partial, in mana unei persoane neautorizate

n exista suspiciuni ca o astfel de compromitere a avut loc.

INCIDENTUL DE SECURITATE SURVINE IN URMA UNEI COMPROMITERI

RESPONSABILITATI PREVENIRE INCIDENTE

Responsabilitatea in ceea ce priveste prevenirea si solutionarea incidentelor de securitate revine conducatorului unitatii care gestioneaza informatii clasificate si structurii de securitate, care raspunde solidar cu acesta pentru toate problemele referitoare la securitatea documentelor clasificate.

Pentru prevenirea aparitiei incidentelor de securitate, structura de securitate verifica periodic eficienta masurilor de securitate fizica din cadrul zonelor in care sunt vehiculate informatii clasificate si, cu aprobarea conducerii unitatii, efectueaza controale privind modul de aplicare a normelor de protectie a informatiilor clasificate. Controlul are drept scop:

Identificarea vulnerabilitatilor existente

Constatarea cazurilor de incalcare a reglementarilor de securitate

In urma controalelor efectuate, structura de securitate informeaza conducerea unitatii despre vulnerabilitatile, riscurile si incalcarile reglementarilor de securitate existente in sistemul de protectie a informatiilor clasificate si propune masuri pentru inlaturarea acestora.

Conducatorii unitatilor si persoanele care gestioneaza informatii clasificate au obligatia de a aduce la cunostinta ORNISS si a institutiilor cu atributii de coordonare si control in domeniu orice indicii din care pot rezulta premise de insecuritate pentru astfel de informatii.

Tot pentru prevenirea incidentelor de securitate, ORNISS si Serviciul Roman de Informatii, prin unitatea sa specializata, sunt imputernicite cu atributii de exercitare a controlului asupra modului de aplicare a masurilor de protectie de catre institutiile publice si unitatile detinatoare de informatii clasificate. Activitatea de control vizeaza:

- structura de securitate,

personalul care are acces la informatii clasificate si, dupa caz,

- CSNR sau compartimentul special.

Printre altele, controlul efectuat de ORNISS si/sau SRI are ca scop:

- verificarea modului in care sunt aplicate si respectate reglementarile privind protectia informatiilor clasificate;

- identificarea vulnerabilitatilor existente in sistemul de protectie a informatiilor clasificate, care ar putea duce la compromiterea acestor informatii, in vederea luarii masurilor de prevenire necesare;

- constatarea cazurilor de nerespectare a normelor de protectie a informatiilor clasificate si

- aplicarea sanctiunilor contraventionale sau, dupa caz, sesizarea organelor de urmarire penala, in situatia in care fapta constituie infractiune.

INCIDENT DE SECURITATE (INFORMATII NATIONALE CLASIFICATE)

Incidentele de securitate pot fi constatate cu ocazia inventarierii anuale, in urma unor controale efectuate de catre persoane abilitate sau pot fi semnalate de catre persoane fizice ori juridice. De asemenea, ele pot fi stabilite de catre autoritatile desemnate de securitate in baza activitatilo specifice pe care le desfasoara.

In situatia aparitiei unui astfel de incident, conducatorul institutiei are obligatia de a instiinta, in scris si prin cel mai operativ sistem de comunicare, institutiile prevazute la art. 25 din Legea nr. 182/2002, despre compromiterea informatiilor secret de stat.

Instiintarea trebuie sa contina:

- descrierea informatiilor compromise, respectiv:

- o scurta prezentare a imprejurarilor in care a avut loc compromiterea, inclusiv:

- precizari cu privire la eventuala informare a emitentului.

Instiintarea se face in scopul obtinerii sprijinului necesar pentru recuperarea informatiilor, evaluarea prejudiciilor, diminuarea si inlaturarea consecintelor.

Orice incalcare a reglementarilor de securitate va fi cercetata pentru a se stabili:

In situatia in care informatiile clasificate au fost accesate de persoane neautorizate, acestea vor fi instruite pentru a preveni producerea de eventuale prejudicii.

INCIDENT DE SECURITATE (INFORMATII NATO CLASIFICATE)

Potrivit Politicii de securitate a NATO, "toate cazurile in care exista suspiciuni vizand incidente de securitate vor fi imediat raportate Autoritatii Nationale de Securitate competente. Rapoartele privind aceste cazuri vor fi analizate de catre persoane competente pentru a evalua daunele produse la adresa NATO si pentru a stabili masurile corespunzatoare ce se impun".

Orice compromitere a informatiilor NATO clasificate, indiferent de nivelul de clasificare, se aduce la cunostinta ORNISS.

Scopul principal al comunicarii incidentului de securitate este de a da posibilitatea recuperarii informatiilor, evaluarii prejudiciilor aduse Aliantei Nord-Atlantice si intreprinderii actiunilor necesare pentru minimalizarea consecintelor.

Prima obligatie care ii revine structurii de securitate in momentul in care constata un incident de securitate este aceea de a informa conducerea unitatii. Dupa analizarea si evaluarea situatiei, cu acordul conducatorului unitatii, structura de securitate raporteaza la ORNISS - accentuez la ORNISS - producerea incidentului.

Raportul catre ORNISS cuprinde aceleasi capitole ca si instiintarea trimisa catre SRI in cazul incidentelor vizand compromiterea informatiilor nationale clasificate.

Termenul de raportare a incidentului de securitate depinde de sensibilitatea informatiilor si de imprejurarile in care a avut loc compromiterea. Din acest motiv trebuie avut in vedere faptul ca ORNISS inainteaza imediat la NOS rapoarte de prima sesizare in cazul in care:

In cazul in care se impune informarea NOS cu privire la compromiterea unei informatii NATO clasificate, ORNISS trebuie sa alerteze si emitentul informatiei. Atunci cand nu este posibil acest lucru, ORNISS poate solicita sprijinul NOS pentru identificarea emitentului si informarea acestuia.

Acelasi lucru este valabil si in cazul informatiilor UE clasificate.

Dupa primirea raportului, ORNISS are obligatia de a evalua implicatiile incidentului de securitate, concomitent, in colaborare cu institutiile abilitate de resort, intreprinde masurilor necesare de contracarare/diminuare a efectelor incidentului si declanseaza investigatia de securitate.

In principiu, investigatia de securitate va trebui sa certifice compromiterea informatiilor NATO clasificate, sa identifice persoanele implicate si sa stabileasca masurile de remediere ce se impun.

ORNISS va stabili modul in care va fi investigat incidentul de catre persoane cu experienta in problematica securitatii, in investigatii si, daca este cazul, in contraspionaj. Persoanele implicate in investigarea incidentului de securitate trebuie sa fie independente de cele susceptibile de provocarea acestuia. In acest scop, ORNISS poate apela la experti provenind din institutii abilitate.

ORNISS raporteaza la NOS aspecte ulterioare referitoare la compromitere (rezultatul investigatiilor de securitate efectuate de institutiile abilitate de resort, masurile de recuperare a informatiilor compromise si de reducere a prejudiciului etc.).

X. CONTRACTE NATIONALE CLASIFICATE

PROCEDURA DE ELIBERARE A AUTORIZATIEI SI CERTIFICATULUI DE SECURITATE

INDUSTRIALA

Negocierea contractelor clasificate secret de stat

HG 585/2002

Autorizatia de securitate industriala (ASI) se elibereaza de ORNISS, pentru fiecare contract clasificat

Documente necesare:

cerere pentru eliberarea autorizatiei de securitate industriala - anexa nr. 24 din HG 585/2002;

chestionar de securitate industriala, in plic sigilat - anexa nr. 25 din HG nr. 585/2002;

invitatie de participare la procesul de negociere;

lista persoanelor autorizate, participante la negociere.

Invitatia de participare

Denumirea contractului clasificat

Obiectul contractului clasificat

Nivelul de clasificare al contractului

Obligatii ale obiectivului industrial

Cerinte pentru eliberarea ASI

Sa posede structura/functionar de securitate

Sa posede program de prevenire a scurgerii de informatii clasificate, avizat;

Sa fie stabil din punct de vedere economic:

Nu este in proces de lichidare

Nu este in stare de faliment

Nu este implicat intr-un litigiu care ii afecteaza stabilitatea economica

Isi indeplineste obligatiile financiare catre stat, persoane fizice si juridice

Sa nu fi inregistrat o greseala de management cu implicatii grave asupra starii de securitate a informatiilor clasificate pe care le gestioneaza;

Sa fi respectat obligatiile de securitate din cadrul contractelor clasificate derulate anterior;

Personalul implicat in negocierea contractului sa detina autorizatii de acces la informatii clasificate secret de stat;

Obligatii ale contractorului

in cazul negocierii contractelor clasificate

Pastrarea evidentei tuturor persoanelor participante la intalnirile de negociere

date de identificare

angajamente de confidentialitate

organizatiile pe care le reprezinta

tipul si scopul intalnirilor

informatii la care acestea au avut acces

Stabilirea unei clauze in invitatiile de participare prin care potentialul ofertant e obligat sa returneze documentele clasificate puse la dispozitie.

Termen < 15 zile

Asigurarea faptului ca in procesul de negociere participa doar persoane autorizate.

Obiectivele activitatii de verificare

Prevenirea accesului persoanelor neautorizate la informatiile clasificate;

Garantarea ca informatiile clasificate sunt distribuite pe baza existentei autorizatiei de securitate industriala si a principiului necesitatii de a cunoaste;

Identificarea persoanelor, care prin actiunile lor, pot pune in pericol protectia informatiilor clasificate;

Garantarea faptului ca obiectivele industriale au capacitatea de a proteja informatiile clasificate in procesul de negociere.

Avizul de securitate

Operatorul economic nu prezinta riscuri de securitate;

Sunt aplicate in mod corespunzator masurile de securitate fizica si normele privind accesul persoanelor la informatii clasificate;

Obiectivul industrial este solvabil din punct de vedere financiar

Obiectivul industrial nu a fost si nu este implicat in politici de sprijinire sau aprobare a comiterii de acte de sabotaj sau teroriste

Termen pentru eliberarea ASI

60 de zile lucratoare

Valabilitatea ASI

n Pana la incheierea contractului sau pana la retragerea de la negocieri

Retragerea ASI

La solicitarea obiectivului industrial

La propunerea motivata a ADS competente

La expirarea termenului de valabilitate

DERULAREA CONTRACTELOR CLASIFICATE SECRET DE STAT

Certificat de securitate industriala (CSI)

Documente necesare:

q Cerere pentru eliberarea certificatului de securitate industriala - anexa nr. 30 din HG nr. 585/2002

q Chestionar de securitate industriala, in plic sigilat - anexele nr. 26 si 27 din HG nr. 585/2002

q Anexa de securitate

q Lista persoanelor autorizate participante la derularea contractului

Anexa de securitate

Cuprinde clauzele si procedurile de protectie valabile pentru fiecare contract clasificat.

Se intocmeste catre partea contractanta detinatoare de informatii clasificate.

Clauzele si procedurile din Anexa sunt supuse periodic verificarilor de catre ADS competenta.

Obligatiile contractorului

in cadrul activitatilor contractuale clasificate

Este responsabil pentru clasificarea si definirea tuturor componentelor contractului;

Intocmeste anexa de securitate si pune un exemplar al acesteia la dispozitia contractantului;

Declanseaza procedura de clasificare si protejare pentru contractele care se clasifica pe parcursul derularii;

Solicita contractantului sa impuna eventualilor subcontractanti conditii de securitate similare;

Permite punerea in executare a contractului numai in conditiile in care contractantul detine CSI

Obligatii ale contractantului

Cerinte pentru eliberarea CSI

Sa posede program de prevenire a scurgerii de informatii clasificate, avizat;

Sa fie stabil din punct de vedere economic;

Sa nu fi inregistrat o greseala de management cu implicatii grave asupra starii de securitate a informatiilor clasificate pe care le gestioneaza;

Sa fi respectat obligatiile de securitate din cadrul contractelor clasificate derulate anterior;

Personalul implicat in derularea contractului sa detina autorizatii de acces de nivel egal cu cel al informatiilor vehiculate in cadrul contractului clasificat;

Alte obligatii ale contractantului

in cadrul activitatilor contractuale clasificate

Pune in executie contractul clasificat numai in conditiile in care:

detine CSI,

personalul autorizat a fost instruit si a semnat fisa individuala de pregatire;

Informeaza contractorul cand decide sa subcontracteze realizarea unei parti din contractul clasificat.

Impune subcontractantilor conditii de securitate similare cu cele aplicate contractantului

Se asigura ca acestia detin ASI/CSI

Inapoiaza contractorului toate informatiile clasificate incredintate sau generate pe perioada contractului.

Respecta procedura stabilita pentru protectia informatiilor clasificate legate de contract.

Informeaza ORNISS asupra tuturor modificarilor survenite privind datele de securitate incluse in chestionarul completat.

Avizul de securitate

Operatorul economic nu prezinta riscuri de securitate;

Sunt aplicate in mod corespunzator masurile de securitate fizica, prevazute de reglementarile in vigoare, precum si normele privind accesul persoanelor la informatii clasificate;

Obiectivul industrial este solvabil din punct de vedere economic;

Obiectivul industrial nu a fost si nu este implicat sub nici o forma in activitatea unor organizatii care adopta o politica de sprijinire sau aprobare a comiterii de acte de sabotaj sau teroriste

Termene pentru eliberarea CSI

Nivel secret - 90 zile lucratoare

Nivel strict secret - 120 zile lucratoare

Nivel strict secret de importanta deosebita - 180 zile lucratoare

Valabilitatea CSI

Pe perioada derularii contractului, dar nu mai mult de 3 ani

Retragerea CSI

La solicitarea obiectivului industrial

La propunerea motivata a ADS competente

La expirarea termenului de valabilitate

La incetarea contractului

La schimbarea nivelului de certificare acordat initial

Contraventii

Punerea in executare a unui contract clasificat fara CSI.

Permiterea accesului la informatii clasificate

persoanelor neautorizate

persoanelor autorizate neinstruite sau care nu au semnat fisa individuala de pregatire.

Sanctiuni

Avertisment

Amenda de la 500.000 la 25.000.000 lei

XI. ANEXA DE SECURITATE

Cadrul legal

Art. 201 (HG nr. 585/2002)

anexa la contract

este intocmita de partea detinatoare de informatii clasificate;

clauzele sunt supuse periodic verificarilor de catre Autoritatea Desemnata de Securitate (ADS) competenta.

Art. 216, 221 (HG nr. 585/2002)

cerinta pentru initierea procedurii de avizare a eliberarii certificatului de securitate industriala

Definitie si rol

Definitie: Document realizat de institutia detinatoare de informatii clasificate, ca parte a unui contract sau sub-contract in care sunt transferate astfel de informatii si care identifica clar cerintele de securitate sau acele elemente care necesita protectie de securitate.

Rol: sa identifice clar si fara echivoc cerintele de securitate ale proiectului/programului

Clauze generale

Obligativitatea contractantului/furnizorului de a respecta cerintele consemnate in aceasta

Informatiile si materialele clasificate gestionate in cadrul contractului vor fi protejate cu respectarea prevederilor legale privind protectia personalului, protectia fizica, INFOSEC si securitatea industriala

Derularea contractului este conditionata de obtinerea certificatului de securitate industriala eliberat de ORNISS

Posibilitatea efectuarii de catre contractor a unor vizite de evaluare

Informatiile si materialele clasificate la care are acces contractantul nu vor fi transmise catre un tert, fara aprobarea prealabila a emitentului

Orice persoana care pe parcursul derularii contractului are acces la informatii clasificate trebuie sa detina certificat de securitate sau autorizatie de acces la informatii clasificate, in conformitate cu legislatia in vigoare

Pentru stabilirea nivelului de clasificare a documentelor sau materialelor produse pe durata de executie a contractului, contractantul/furnizorul se va adresa contractorului

Nerespectarea de catre contractant /furnizor a prevederilor anexei de securitate si a reglementarilor de securitate stabilite de legislatia in vigoare poate duce la rezilierea contractului

Se stabilesc datele si materialele (echipamente, informatii, manuale tehnice, specificari etc.) care vor fi gestionate in timpul derularii contractului precum si nivelul clasificarii acestora

Transportul informatiilor si materialelor clasificate va fi efectuat in conformitate cu legislatia in vigoare

In cazul achizitionarii unor produse si servicii de la un sub-contractant, necesare indeplinirii obiectului contractului principal, contractantul/furnizorul are obligatia sa informeze contractorul si ORNISS

Obligatiile contractantului

Desemnarea unei persoane din cadrul structurii de securitate responsabila cu implementarea si supervizarea masurilor de securitate legate de contract

Transmiterea, in timp util, catre ORNISS a datelor de identitate ale persoanelor implicate in derularea contractului

Mentine legatura permanenta cu contractorul, in vederea asigurarii faptului ca toate informatiile si materialele clasificate gestionate in cadrul contractului vor fi protejate corespunzator

Nu permite copierea, multiplicarea, transmiterea sau distrugerea prin orice mijloace a documentelor sau materialelor clasificate ce i-au fost incredintate de catre contractor, cu exceptia cazurilor in care exista aprobarea expresa a acestuia

Pastreaza evidenta angajatilor implicati in derularea contractului si care au fost abilitati sa aiba acces la informatii clasificate

Pune la dispozitia contractorului/ADS, oricand este necesar, date despre persoanele care vor avea acces la informatii si materiale clasificate pe parcursul derularii contractului

Interzice accesul la informatii si materiale clasificate acelor persoane ce nu au fost autorizate in conformitate cu legislatia in vigoare

Limiteaza diseminarea informatiilor clasificate doar catre persoanele responsabile pentru indeplinirea contractului, pe baza principiului "necesitatii de a cunoaste" si in conformitate cu nivelul de acces la informatii clasificate

Respecta orice cerinta de securitate venita din partea contractorului, cu privire la persoanele carora li s-au incredintat informatii si materiale clasificate (angajament de confidentialitate)

Informeaza contractorul cu privire la orice incalcari sau posibile incalcari ale masurilor de securitate, tentative, acte de sabotaj sau activitati subversive

Obtine aprobarea contractorului inaintea inceperii negocierilor in vederea sub-contractarii unei parti a contractului principal, prin care sub-contractantul va avea acces la informatii clasificate

Sub-contractantul, la randul sau, trebuie sa se supuna reglementarilor impuse de legislatia nationala in domeniul protectiei informatiilor clasificate si prevederilor anexei de securitate

Nu va utiliza, fara acordul scris al contractorului, informatiile si materialele clasificate ce i-au fost incredintate sau care au fost generate pe parcursul derularii contractului, decat pentru scopul specific al contractului

Va returna contractorului toate informatiile si materialele clasificate care i-au fost incredintate precum si cele generate in timpul contractului sau sub-contractelor, cu exceptia cazurilor in care acestea au fost distruse cu acordul contractorului sau pastrarea lor a fost autorizata de catre acesta

Respecta intocmai procedurile de diseminare a informatiilor clasificate legate de contract sau sub-contract

Exemplu de redactare

1. Informatii referitoare la: data intocmirii, emitent, furnizor, perioada de derulare a contractului, nivelul cel mai inalt de secretizare a activitatilor si/sau informatiilor;

2. Lista locurilor de executie a activitatilor in care se utilizeaza informatii clasificate: locurile de executie, categoriile de personal, nr. de persoane, activitatile/informatiile necesar a fi protejate, nivelul de secretizare;

3. Caietul de sarcini privind protectia informatiilor clasificate:

obiectul contractului,

definirea activitatilor/informatiilor necesar a fi protejate,

masurile particulare de protectie a informatiilor clasificate: clauzele privind protectia sistemelor informatice/tehnica de prelucrare automata a datelor, masurile de protectie a informatiilor pe timpul transportului, masurile de protectie a informatiilor pe timpul incercarilor/testarilor.

XII. securitatea industriala

Cadrul legal

Legea 101/2003

Hotararea Guvernului nr. 585/2002, capitolul VII

Hotararea Guvernului nr. 353/2002, capitolul H

Normele metodologice privind protectia informatiilor clasificate in cadrul activitatilor contractuale NATO

Definitii

Securitatea industriala

Contracte nationale si NATO clasificate, sub-contracte

Certificat de securitate industriala

Anexa de securitate

Securitate industriala

Sistemul de norme si masuri care reglementeaza protectia informatiilor clasificate gestionate de obiectivele industriale, in cadrul contractelor clasificate

Obiective industriale: companii, societatii comerciale, unitati de cercetare, universitati etc.

Contracte clasificate

Contract national clasificat: contract incheiat intre parti, in cadrul caruia, pentru producerea unui bun sau furnizarea unui serviciu, se vehiculeaza informatii nationale clasificate

Contract NATO clasificat: contract incheiat de o institutie militara sau civila NATO sau de o tara membra NATO in vederea realizarii unui program/proiect initiat, negociat sau administrat de NATO si care necesita acces sau genereaza informatii NATO clasificate

Contracte principale

Sub-contracte